|

|

Что изменилось в Windows Firewall

За последние несколько лет вопросы информационной безопасности

все чаще становятся объектом всеобщего внимания. Это произошло после

целого ряда получивших широкую огласку атак на информационные

системы, начиная от грубых взломов и заканчивая замаскированным

запуском вредоносных программ при помощи электронной почты. В

недавнем прошлом хакеры, как правило, использовали специфические

лазейки в программном обеспечении, причем для вторжения требовался

удаленный доступ к уязвимой системе. Правильно настроенные

брандмауэры сетевого периметра помогали отразить большинство атак,

исходящих из Internet. В

недавнем прошлом хакеры, как правило, использовали специфические

лазейки в программном обеспечении, причем для вторжения требовался

удаленный доступ к уязвимой системе. Правильно настроенные

брандмауэры сетевого периметра помогали отразить большинство атак,

исходящих из Internet.

Сегодня же атаки все чаще зарождаются внутри самой организации.

При этом сотрудникам компании вовсе не обязательно становиться

хакерами; речь идет скорее об инфицировании (например, через

вложения электронной почты), казалось бы, надежных, заслуживающих

доверия компьютеров, подключенных к локальной сети. Хакеры проявляют

большую находчивость, сочетая приемы социального инжиниринга и

технологические ухищрения, обманным путем вынуждая легкомысленных

пользователей устанавливать шпионское программное обеспечение,

«троянцев» или «червей». Достаточно один раз установить такую

разрушительную программу, и она начинает самостоятельно и очень

быстро распространяться по всей сети. Настроив индивидуальный

брандмауэр на персональном компьютере, можно заблокировать

неизвестный или подозрительный трафик, направленный в вашу сторону

со стороны компьютеров локальной сети компании.

В состав операционной системы Windows XP разработчики Microsoft

включили базовый брандмауэр, первоначально получивший название

Internet Connection Firewall и недавно переименованный в Windows

Firewall. Уже первая версия Windows Firewall позволяла очень много

сделать в плане защиты от взлома, например настраиваться как с

помощью Group Policy Object (GPO) так и из командной строки. Однако

возможностей защиты явно не хватало в таких областях, как настройка

правил доступа и фильтрация исходящего трафика. Версия Windows

Firewall, которая будет поставляться вместе с Windows Vista,

позволит наложить ограничения на используемые службы и настроить

безопасные внешние подключения. В этой статье читателям предлагается

обзор основных улучшений, выполненных Microsoft в Windows Firewall

по состоянию на февраль 2006 года в версии February 2006 Community

Technology Preview (CTP) Windows Vista. Естественно, некоторые

возможности продукта к моменту выхода готового релиза Vista могут

быть изменены.

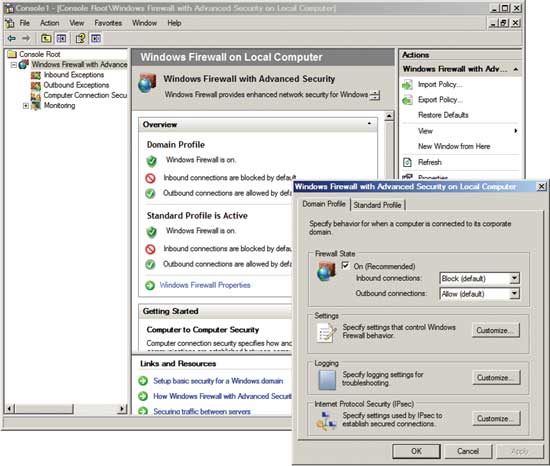

Новая оснастка MMC

Windows Firewall берет «под свое крыло» как персональные

компьютеры рядовых пользователей, так и рабочие станции крупных

компаний, поддерживая, с одной стороны, централизованное

администрирование продукта и, с другой, сохранив простоту его

использования. На первый взгляд можно даже не заметить никаких

отличий по сравнению с предыдущей версией брандмауэра, так как

Microsoft упаковала все новые возможности в новую MMC-консоль,

получившую название Windows Firewall with Advanced Security (см.

экран 1). Некоторые параметры брандмауэра можно по-прежнему

настроить централизованно через Group Policy или же настроить

брандмауэр локально при помощи командной утилиты Netsh. Как и другие

оснастки, Windows Firewall with Advanced Security поддерживает

удаленный доступ, который позволяет управлять настройкой брандмауэра

на удаленной станции.

|

| Экран 1. Окно Windows Firewall with

Advanced Security |

Отметим, что, хотя правила, созданные в Control Panel, видны в

новой оснастке, правила, измененные или созданные непосредственно в

MMC, не всегда отображаются в Control Panel. Например, если новая

оснастка используется для редактирования базового правила,

первоначально созданного в Control Panel, то после завершения

редактирования вы больше не увидите этого правила в Control

Panel.

Блокировка входящих и исходящих подключений

Брандмауэр Windows Vista блокирует входящий трафик по умолчанию,

так что необходимо сразу же настроить список Exceptions, если

планируется работать с сетевым приложением. Exceptions — это то, что

Microsoft называет правилами (rules), а более точно, списки ACL.

Во многих случаях хост-брандмауэры, написанные независимыми

разработчиками, выдают предупреждения при попытке установить

исходящее соединение и запрашивают разрешение у пользователя. На

основе полученного ответа брандмауэр может даже создать правило

реагирования на такие события в будущем. Брандмауэр Windows Vista

поступает иначе — весь исходящий трафик по умолчанию разрешен.

Создание исключений для исходящего трафика — процедура несложная, но

она требует использования новой оснастки. Большинство пользователей

об этом даже и не вспомнит, но администраторы систем должны как

следует разобраться во всех обязательных настройках Windows Firewall

with Advanced Security.

Доступ к новым возможностям брандмауэра

Большинство новых функций рассматриваемого брандмауэра появилось

в декабрьской версии December 2005 Vista CTP, хотя Microsoft в

February CTP Microsoft внесла некоторые незначительные улучшения. В

процессе знакомства с Windows Firewall with Advanced Security

добавления их легко заметить. Следует щелкнуть на значке Start,

набрать

mmc

в поле поиска и нажать Enter. В ответ на появившийся запрос нужно

нажать Allow, чтобы позволить MMC работать в привилегированном

режиме. В меню File требуется щелкнуть Add/Remove Snap-in, выбрать

Windows Firewall with Advanced Security и щелкнуть Add. Выберите

компьютер для управления, нажмите Finish и ОК.

Новая оснастка позволяет настроить все функции брандмауэра. В

левой панели можно выбрать Inbound Exceptions, Outbound Exceptions,

Computer Connection Security или Firewall Monitoring, дважды

щелкнуть по выбранному элементу — узлу структуры — и увидеть

дополнительные настройки в центральной панели. На правой панели

располагается список всех доступных действий для выбранного узла.

Такое построение консоли делает процесс настройки брандмауэра

интуитивно понятной процедурой; например, если нужно включить или

отключить правило, достаточно щелкнуть правой кнопкой мыши, вызвав

контекстное меню, или же на правой панели выбрать требуемое

действие. Большинство действий вступает в силу немедленно, что

упрощает отладку при настройке брандмауэра. Чтобы просмотреть и

задать свойства брандмауэра, необходимо открыть контекстное меню

Windows Firewall with Advanced Security в левой панели и выбрать

Properties.

Те, кто хорошо знаком с предыдущими версиями Windows Firewall,

заметят, что в новой версии сохранена концепция доменного и

стандартного профилей. Можно настроить индивидуальные правила для

каждого профиля, и Windows автоматически определит, какой профиль

надлежит использовать в каждом конкретном случае. Профиль домена

применяется при подключении компьютера к сети, в которой

используется домен, например к локальной сети компании. Стандартный

профиль используется во всех остальных случаях, когда компьютер

подключен к внешней сети. Свойства брандмауэра можно настроить

по-разному для доменного и стандартного профиля — например, можно

создать правило, которое разрешит входящий трафик для доступа к

компьютеру при подключении к локальной сети, и запретить доступ к

станции, если вы путешествуете. Кроме того, можно настроить действия

по умолчанию (например, блокировку или разрешение на установку

входящих и исходящих подключений) и настройки IPSec (такие, как

обмен ключами, используемые алгоритмы шифрования и дешифрации,

методы аутентификации).

Обучение на примерах

Microsoft вместе с Windows Firewall предлагает целый ряд заранее

подготовленных правил. По умолчанию они отключены, но с их помощью

не составит труда создать собственные или изменить существующие

правила. Все брандмауэры, как правило, позволяют настраивать

правила, разрешая или запрещая работу с определенными протоколами

(TCP, UDP и т. д.) и портами. Помимо этого Windows Firewall дает

возможность ограничить доступ различных программ или служб к портам

или протоколам.

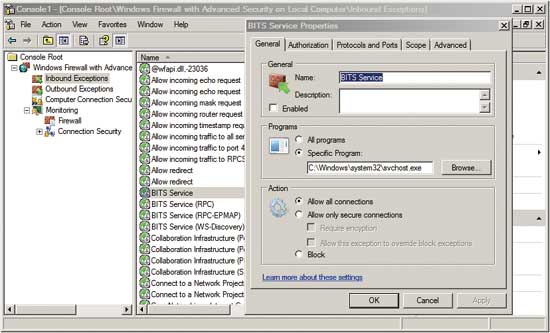

Ограничение по приложениям. Для иллюстрации гибкости

используемых в Windows Firewall правил давайте рассмотрим правило

для службы Background Intelligent Transfer Service (BITS), службы,

используемой для загрузки обновлений с удаленных компьютеров.

Рассматриваемое правило позволяет заблокировать только службу BITS,

указав родительское приложение и соответствующий сетевой порт. В

оснастке Windows Firewall with Advanced Security следует указать

Inbound Exceptions в левой панели и дважды щелкнуть на правиле BITS

Service на средней панели для доступа к странице свойств выбранного

правила. На вкладке General нужно задать имя правила, включить его и

указать, можно ли запускать на данном компьютере все программы или

только некоторые. Как видно из экрана 2, в правиле было показано,

что может использоваться только программа svchost.exe (программная

оболочка для запуска служб Windows). При нажатии ОК для всех

отличных от svchost.exe программ сразу же устанавливается запрет на

использование данного правила. Секция Actions позволяет разрешить

или блокировать все подключения либо установить параметр Allow only

secure connections. Безопасные подключения базируются на IPSec в

вопросе шифрования и поддержания целостности сетевых коммуникаций, и

это позволяет для аутентификации соединения указывать имя

пользователя или название компьютера.

|

| Экран 2. Параметры BITS Service

Properties для установки ограничений в работе приложений

|

Ограничения по протоколу и порту. Самая первая версия

Windows Firewall уже позволяла настроить удаленный порт, но только

для двух протоколов: TCP и UDP. Например, чтобы разрешить исходящие

подключения HTTP, следует указать протокол и номер порта (например,

TCP 80) для подключений. Брандмауэр Vista позволяет настроить более

20 предопределенных протоколов либо описать собственный протокол и

помимо удаленного порта указать локальный порт компьютера. Кроме

того, с одним-единственным правилом можно связать множество портов.

Например, для «поглощения» шифрованного и открытого Web-трафика в

одном правиле вы называете это правило, скажем, Web Traffic, и

разрешаете прохождение TCP по портам 80 и 443. На вкладке Protocols

and Ports для правила BITS Service разработчики Microsoft описали

BITS-трафик как TCP на локальном порту 2126. Можно указать

использование протокола Internet Control Message Protocol (ICMP),

настроив специальным образом такие параметры, как echo request и

router reply или специальный тип ICMP и его код.

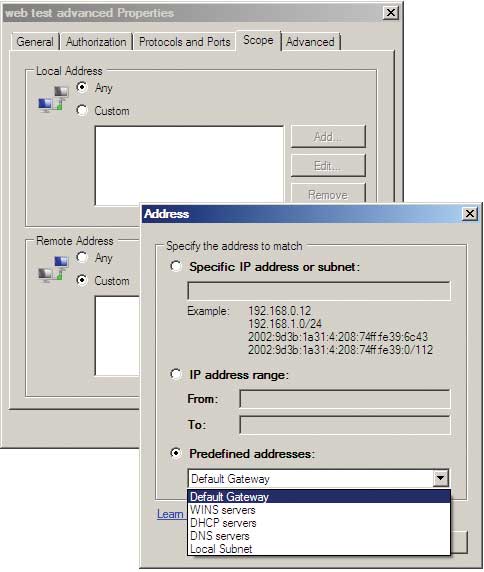

Ограничения по сетевому адресу. Вкладка Scope позволяет

указать локальные и удаленные сетевые адреса, к которым будет

применяться правило. Указывается адрес IP или подсеть (т. е.

10.0.0.10, 192.168.0.0/24) или же диапазон адресов (например, с

192.168.0.0 по 192.168.0.10). Для удаленного адреса можно выбрать

предопределенный адрес, например шлюз по умолчанию или серверы DHCP

(см. экран 3). Наличие предопределенных адресов упрощает задачу

реконфигурации правил при внесении изменений в сетевую среду.

Например, можно разрешить доступ по протоколу FTP только для

компьютеров из локальной подсети. Динамические правила позволяют

ограничить трафик без настройки индивидуальных правил для каждой

сети.

|

| Экран 3. Использование предопределенного

адреса для ограничений сетевого адреса

|

Ограничения по типу интерфейса. Вкладка Advanced позволяет

накладывать исключения на определенный тип интерфейса: Local Area

Network, Remote Access или Wireless. Когда пользователю помимо

локального (внутри компании) подключения нужно подключиться к

удаленной сети, но нежелательно рисковать корпоративными данными

из-за открытия внешнего доступа, можно настроить исключение

(exception) для блокировки всех входящих подключений и применить это

правило к интерфейсу, смотрящему «наружу». При этом пользователи

по-прежнему смогут принимать новые соединения из локальной сети — но

не из удаленных сетей.

Ограничения по службе. Многие, наверное, помнят, что

предопределенное правило BITS Service разрешает входящие подключения

по порту TCP 2126 программе svchost.exe. Дальнейшее ужесточение для

BITS Service может быть настроено в окне Services. Здесь

указывается, на какие службы распространяется правило. Для этого

нужно перейти на вкладку Advanced в окне BITS Service Properties,

затем щелкнуть Settings. Во многих случаях достаточно будет просто

ограничить трафик по протоколу и порту, но иногда может понадобиться

более тонкая настройка ограничений и потребуется детально прописать

службы, которым разрешается или запрещается устанавливать сетевые

соединения.

Исходящие соединения

Брандмауэр в Vista позволяет настраивать исходящие соединения

примерно по тем же принципам, что и входящий трафик. Возможность

распознать и отфильтровать исходящие подключения — это одна из

сильных сторон брандмауэра, так как с ее помощью можно управлять

работой компьютера в сети самым детальным образом. Исходящие

исключения (outbound exceptions) — этот тот механизм, который

разрешает сетевой доступ таким приложениям, как Microsoft Internet

Explorer (IE), Outlook, и другим известным сетевым программам и

одновременно отключает оставшийся исходящий трафик.

Например, если компании необходим proxy-сервер с аутентификацией

подключений, использующий порт TCP 8080 по умолчанию, вы можете

регистрировать и блокировать весь исходящий трафик по порту TCP 80

(стандартный порт TCP), чтобы закрыть «чужим» программам возможность

обхода proxy в попытках установить подключение с внешним

Web-сервером. Очень часто пользователи непреднамеренно устанавливают

у себя шпионское и прочее несанкционированное программное

обеспечение, которое пытается пробиться в Internet, а упомянутые

исключения блокируют такие попытки.

В отличие от брандмауэров других фирм, рассчитанных на установку

на хосте клиента, бета-версия Windows Firewall, не выдает

предупреждения при блокировке исходящего подключения. Но если

настроить журнал брандмауэра, то заблокированные подключения можно

увидеть в файле журнала.

В составе Windows Firewall есть несколько исходящих фильтров

удаленных подключений, и, воспользовавшись ими, можно в удаленном

режиме заблокировать подозрительные компьютеры, — возможно, они

инфицированы вирусом или «червем». Напомню, что в подобных случаях

единственная возможность, доступная в ранних версиях Windows

Firewall — выключить станцию или отсоединить ее от сети. Брандмауэр

Vista позволяет удаленно подключиться к подозрительному компьютеру

через консоль MMC, включить блокировку исходящего трафика и

активировать функцию журналирования брандмауэра, разрешив обмен

данными через сетевой порт только заданному множеству компьютеров.

Это позволяет ограничить масштаб бедствия и сохранить возможность

удаленного управления станцией.

Также Microsoft добавила для Windows Firewall новый контекст в

Netsh для учета новых функций брандмауэра, таких как правила для

исходящего трафика. Можно запустить команду Netsh в интерактивном

режиме или увязать ее вместе с другими командами и субконтекстами.

Например, команда:

netsh advfirewall outbound show all

запускает Netsh, изменяет контекст на advfirewall и исходящий

субконтекст, после чего запускается команда Show All. Результатом

работы этой конструкции будет отображение на экране исходящих

исключений (outbound exceptions), настроенных на брандмауэре. В

любой команде можно указать символ «?» для перечисления

поддерживаемых команд и субконтекстов. Netsh позволяет

экспортировать конфигурации и копировать их на другие компьютеры или

использовать сценарии для добавления новых правил с командной

строки. Для получения списка имеющихся правил следует использовать

команду Show и Add для создания нового правила.

Журналирование

Как и предыдущие версии Windows Firewall, брандмауэр Vista

поддерживает ведение журнала брандмауэра (по умолчанию это файл

c:\windows\pfirewall.log). Регистрацию заблокированных пакетов и

успешных подключений также можно настроить.

Интеграция с IPsec

Брандмауэр Vista содержит в своих правилах настройки IPSec.

Microsoft в высшей степени заинтересована в продвижении IPSec, но,

по моим наблюдениям, мало кто использует эту возможность. На пути

распространения IPSec лежат реальные или считающиеся таковыми

трудности — не так просто правильно настроить работу с

использованием IPSec, есть риск закрыть доступ к компьютеру в случае

неправильной настройки, нет возможности задействовать традиционный

сетевой инструментарий для мониторинга или управления трафиком

IPSec. Новый брандмауэр перечисленные риски не устраняет, хотя и

упрощает процедуру настройки IPSec. Разработчики Microsoft

переписали мастер настройки IPSec, чтобы упростить работу с эти

протоколом.

Инструмент тот же, возможностей больше

Я думаю, профессионалы в области безопасности захотят проверить

функциональность нового брандмауэра Windows Vista. Возможность

создавать двунаправленные списки контроля доступа будет интересна

многим. Да, есть разработки хост-брандмауэров независимых

разработчиков, где функций наберется побольше, но Windows Firewall

бьет всех конкурентов ценой продукта, а включение его в каждую

версию Vista позволит защитить даже «коробочный» компьютер. Кроме

того, брандмауэр от Microsoft дает возможность задействовать для

настройки Netsh и GPO. Организации, использующие Group Policy и

Vista, получат эффективное, централизованно управляемое решение для

развертывания хост-брандмауэров.

|

|