|

Вы хотели отследить, что происходит с компьютером, но у вас было недостаточно информации для отслеживания события? Эта статья вооружит вас знаниями, как отследить практически каждое событие, происходящее на компьютере с Windows Server 2008 или Windows Vista. И если к этим знаниям еще присовокупить сведения из недавно мной опубликованной статьи о централизованном ведении журнала, вы будете находиться в идеальной ситуации, когда у вас заносятся в журнал только те события, которые вам будет нужно просмотреть в центре. А прекраснее всего то, что все это бесплатно!

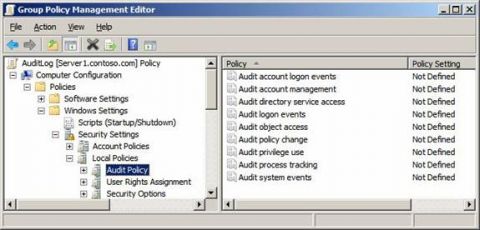

Настройка журнала безопасностиЧтобы вам хорошо понять отдельные аспекты отслеживания событий в журнале безопасности компьютера, сначала нужно запустить сам журнал безопасности. Большинство компьютеров с Windows (за исключением некоторых контроллеров доменов) не начинают вести журнал безопасности по умолчанию. Это одновременно и недостаток, и преимущество. Недостаток в том, что без вашего вмешательства компьютер не начнет вести журнал событий, касающихся безопасности. С другой стороны, журнал не будет самостоятельно заполняться, создавая тем самым потенциальную возможность ошибок при переполнении журнала. Такое происходило в контроллерах доменов Windows Server 2003, причем без предупреждения. Отслеживание событий в журнале безопасности устанавливается и настраивается с использованием групповой политики. Вы, конечно, можете создать локальный объект групповой политики, но это не слишком хорошо, так как вам придется создавать такие объекты на каждом компьютере отдельно. Вам нужно воспользоваться групповой политикой в Active Directory для установки журналов на многих компьютерах с одним набором настроек. Чтобы установить отслеживание событий в журнале безопасности сначала откройте консоль Group Policy Management Console (GPMC) на компьютере, подключенном к домену, и войдите в систему с полномочиями администратора. В GPMC вы видите все ваши организационные единицы (Оrganizational Unit - OU) (если вы их уже создавали), также как и все ваши GPO (если вы создавали их дополнительно сверх двух по умолчанию). Для данного примера предположим, что у нас есть одна OU, содержащая компьютеры, в которых нужно будет отслеживать единообразную информацию в журнале безопасности. Мы воспользуемся OU Desktops и GPO AuditLog. Запустите редактирование GPO AuditLog, а затем раскройте следующий узел: Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit PolicyПосле этого вы увидите список настраиваемых категорий контроля (Рисунок 1).

Увеличить

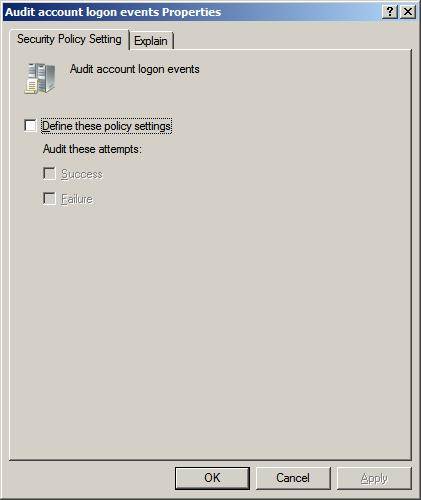

Рисунок 1: Категории Audit Policy позволяют указывать конкретные области, информацию о которых вы хотите заносить в журнал Каждая настройка политики обладает двумя опциями: Success(Успех) и Failure(Неудача). Для настройки категорий отметьте Define These Policy Settings(Определить настройки этой политики), как показано на Рисунке 2.

Рисунок 2: Сначала нужно определить каждую политику контроля, затем нужно указать тип контроля Ниже перечислено, что именно контролирует каждая категория: Audit account logon events(Проверка события входа в аккаунт) – Каждый раз, когда пользователь входит и выходит из системы, удостоверяется, выполняет ли компьютер проверку. Показательный пример – когда пользователь заходит в систему Windows XP Professional, происходит аутентификация контроллером домена. Так как контроллер домена проверяет пользователя, событие генерируется на контроллере домена. Эта настройка включается по умолчанию только для контроллеров домена Windows Server 2003, которые настраиваются на проверку успешности этих событий. Обычно рекомендуется включить эту проверку на всех контроллерах доменов и серверах. Я часто обнаруживал такое в разных средах, где на клиентах тоже включается проверка таких событий. Audit account management (Проверка управления аккаунтом) – Будет проверяться каждое событие, связанное с пользовательским управлением аккаунтом (пользователем, группой или компьютером) в базе данных пользователей на компьютере, где включена эта проверка. Вот примеры таких событий: - Создание пользовательского аккаунта

- Добавлением пользователя в группу

- Переименование пользовательского аккаунта

- Изменение пароля для пользовательского аккаунта

Для контроллеров домена будут проверяться изменения в доменных аккаунтах (подробнее см. статью Проверка пользователей и групп с помощью журнала безопасности Windows). Для сервера или клиента будет проверяться локальный Security Accounts Manager и аккаунты, расположенные там. Эта настройка включается по умолчанию только для контроллеров домена Windows Server 2003, которые настраиваются на проверку успешности этих событий. Чтобы узнать, как проверять пользовательские аккаунты, не охватываемые журналами безопасности и настройками проверок, читайте следующую статью: Проврека пользовательских аккаунтов.

Audit directory service access (Проверка доступа к службе каталогов) – Будет произведена проверка каждого события, связанного с пользовательским доступом к объекту Active Directory, на котором включено отслеживание пользовательского доступа через System Access Control List (SACL) объекта. SACL объекта Active Directory определяет три вещи: - Отслеживаемый аккаунт (обычно пользователь или группа)

- Тип проверяемого доступа (например, чтение, создание, изменение и т.д.)

- Успешность или неуспешность доступа к объекту

Поскольку каждый объект имеет уникальный SACL, уровень контроля над отслеживаемым объектом может быть очень точным. Эта настройка включается только для контроллеров доменов Windows Server 2003, настроенных проверять успешность события. Рекомендуется включать проверку и успешности, и неуспешности доступа к службе каталогов для всех контроллеров доменов. Audit logon events (Проверка событий подключения) – Будет проверено каждое событие, связанное с входом в систему, выходом из системы, сетевым подключениям к компьютерам, настроенным проводить эту проверку. В качестве примера можно привести ситуацию, когда пользователь подключается к рабочей станции, используя аккаунт пользователя домена. При этом генерируется событие на рабочей станции, но не на контроллере доменов, выполнявшем аутентификацию. В сущности, события отслеживаются там, где совершается попытка входа в систему, а не там, где располагается аккаунт. Эта настройка включается по умолчанию только для контроллеров домена Windows Server 2003, которые настраиваются на проверку успешности этих событий. Обычно рекомендуется заносить эти события в журнал на всех компьютерах в сети. Audit object access (Проверка доступа к объектам) – Будет проверяться каждое событие доступа пользователя к объекту. Список объектов включает в себя файлы, папки, принтеры, ключи реестра и объекты Active Directory. В действительности, любой объект, имеющий SACL, будет включен в эту форму проверки. Как и в случае с проверкой доступа к каталогам, каждый объект обладает уникальным SACL, разрешая целевые проверки индивидуальных объектов. По умолчанию объекты не проверяются, значит, простое включение этой настройки не окажет влияние на записи в журналах. И только после включения проверки и настраивания SACL для объекта, в журнале начнут появляться записи при попытках подключения к объекту. Обычно не стоит настраивать такой уровень проверок до возникновения острой необходимости в отслеживании доступа к ресурсам. В сильно защищенных средах такой уровень обычно присутствует, а многие объекты настраивается на проверку доступа. Audit policy change (Проверка изменений в политике) – Будет проверяться каждое событие, связанное с изменениями одной из трех областей политики на компьютере. Вот эти области: - Раздача пользовательских прав

- Политики проверок

- Доверенные отношения

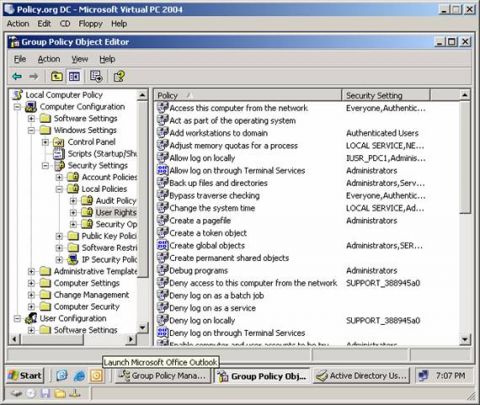

Эта настройка включается по умолчанию только для контроллеров домена Windows Server 2003, которые настраиваются на проверку успешности этих событий. Лучше всего настроить этот уровень проверок для всех компьютеров в сети. Audit privilege use (Проверка использования привилегий) – Будет проверено каждое событие, имеющее отношение к выполнению пользователем задачи, связанной с правами пользователя. Список пользовательских прав достаточно обширен (Рисунок 3).

Рисунок 3: Список прав пользователя в компьютере с Windows Этот уровень проверок не включается по умолчанию на отслеживание событий для любой операционной системы. Лучше всего настроить эти проверки для всех компьютеров в сети. Audit process tracking (Проверка отслеживания процесса) – Будет проверено каждое событие, связанное с процессами в компьютере. В качестве примера можно привести активацию программ, завершение процесса, обработка дублирования и непрямой доступ к объектам. Этот уровень проверок создаст избыточное число событий, и обычно не включается, кроме случаев отслеживания приложения с целью решения проблем. Audit system events (Проверка системных событий) – Будут проверены даже события, связанные с перезагрузкой и выключением компьютера. Также при включенной проверке будут отслеживаться события, связанные с информационной безопасностью системы и журналом безопасности. Это необходимая проверка для компьютера, на котором нужно отслеживать не только события, заносимые в журнал, но и события, когда журнал очищается. Эта настройка включается по умолчанию только для контроллеров домена Windows Server 2003, которые настраиваются на проверку успешности этих событий. Лучше всего настроить этот уровень проверок для всех компьютеров в сети. Идентификационные номера событий по категориям проверокБудучи опытным профессионалом в области администрирования и информационной безопасности, я обнаружил, что некоторые события более важны, чем другие, когда речь заходит об отслеживании и анализе информационной безопасности. При этом существуют тысячи событий, которые могут генерироваться в журнале безопасности, поэтому у вас должен быть способ расшифровки номеров событий, чтобы знать, за какими из них нужно следить. Вот список некоторых наиболее важных событий по категориям, которые вы, возможно, захотите отслеживать. Проверка события входа в аккаунт Идентификационный номер события Описание 4776 - Контроллер домена пытался проверить данные для входа в аккаунт 4777 - Контроллеру домена не удалось проверить данные для входа в аккаунт 4768 - Запрошен билет Kerberos authentication ticket (TGT) 4769 - Запрошен служебный билет Kerberos 4770 - Обновлен служебный билет Kerberos Проверка управления аккаунтом Идентификационный номер события Описание 4741 - Создан аккаунт компьютера. 4742 - Изменен аккаунт компьютера. 4743 - Удален аккаунт компьютера. 4739 - Изменена политика домена. 4782 - Произведен доступ к хэшу пароля от аккаунта. 4727 - Создана защищенная глобальная группа безопасности. 4728 - Добавлен участник в защищенную глобальную группу безопасности. 4729 - Удален участник из защищенной глобальной группы безопасности. 4730 - Удалена защищенная глобальная группа безопасности. 4731 - Создана защищенная локальная группа безопасности. 4732 - Добавлен участник в защищенную локальную группу безопасности. 4733 - Удален участник из защищенной локальной группы безопасности. 4734 - Удалена защищенная локальная группа безопасности. 4735 - Изменена защищенная локальная группа безопасности. 4737 - Удалена защищенная глобальная группа безопасности. 4754 - Создана защищенная универсальная группа безопасности. 4755 - Изменена защищенная универсальная группа безопасности. 4756 - Добавлен участник в защищенную универсальную группу безопасности. 4757 - Удален участник из защищенной универсальной группы безопасности. 4758 - Удалена защищенная универсальная группа безопасности. 4720 - Создан пользовательский аккаунт. 4722 - Включен пользовательский аккаунт. 4723 - Предпринята попытка изменить пароль к аккаунту. 4724 - Предпринята попытка сбросить пароль к аккаунту. 4725 - Отключен пользовательский аккаунт. 4726 - Удален пользовательский аккаунт. 4738 - Изменен пользовательский аккаунт. 4740 - Заблокирован пользовательский аккаунт. 4765 - История SID добавлена к аккаунту. 4766 - Попытка добавить историю SID к аккаунту не удалась. 4767 - Разблокирован пользовательский аккаунт . 4780 - Установлен ACL на аккаунты, являющиеся членами группы администраторов. 4781 - Изменено имя аккаунта: Проверка доступа к службе каталогов 4934 - Реплицированы атрибуты объекта Active Directory. 4935 - Начинается ошибка репликации. 4936 - Завершается ошибка репликации. 5136 - Модифицирован служебный объект каталога. 5137 - Создан служебный объект каталога. 5138 - Отменено удаление служебного объекта каталога. 5139 - Перемещен служебный объект каталога. 5141 - Удален служебный объект каталога. 4932 - Началась синхронизация реплики контекста именования Active Directory. 4933 - Завершилась синхронизация реплики контекста именования Active Directory. Проверка событий подключения 4634 - Произведен выход из аккаунта. 4647 - Пользователь инициировал выход из системы. 4624 - Успешно произведен вход в аккаунт. 4625 - Не удалось осуществить вход в аккаунт. 4648 - Произведена попытка входа в систему с использованием открытых входных данных. 4675 - Отфильтрованы SID. 4649 - Обнаружена атака повтора. 4778 - Переустановлена сессия с рабочей станцией. 4779 - Отключена сессия с рабочей станцией. 4800 - Заблокирована рабочая станция. 4801 - Разблокирована рабочая станция. 4802 - Включена экранная заставка. 4803 - Отключена экранная заставка. 5378 Запрошенная отправка идентификационных данных не была разрешена политикой. 5632 Произведен запрос на аутентификацию беспроводной сети. 5633 Произведен запрос на аутентификацию проводной сети. Проверка доступа к объектам 5140 - Произведен доступ к общему сетевому ресурсу. 4664 - Произведена попытка создания жесткой ссылки. 4985 - Изменено состояние транзакции. 5051 - Виртуализирован файл. 5031 - Служба Windows Firewall Service блокировала приложение, пытавшееся принять входящее соединение с сетью. 4698 - Создана задача по расписанию. 4699 - Удалена задача по расписанию. 4700 - Включена задача по расписанию. 4701 - Отключена задача по расписанию. 4702 - Обновлена задача по расписанию. 4657 - Модифицирована задача по расписанию. 5039 - Виртуализирован ключ реестра. 4660 - Удален Объект. 4663 - Произведена попытка доступа к объекту. Проверка изменений в политике 4715 - Изменена политика проверки (SACL) объекта. 4719 - Изменена политика проверки системы. 4902 - Создана таблица политик проверки пользователей. 4906 - Изменено значение CrashOnAuditFail. 4907 - Изменены настройки политики проверки объекта. 4706 - Установлено доверие к домену. 4707 - Убрано доверие к домену. 4713 - Изменена политика Kerberos. 4716 - Модифицирована доверенная информация о доменах. 4717 - Аккаунту предоставлен доступ к информационной безопасности системы. 4718 - Аккаунт лишен доступа к информационной безопасности системы. 4864 - Обнаружена коллизия пространств имен. 4865 - Добавлена запись о доверенном лесе. 4866 - Удалена запись о доверенном лесе. 4867 - Модифицирована запись о доверенном лесе. 4704 - Установлено правило для пользователя. 4705 - Удалено правило для пользователя. 4714 - Изменена политика восстановления зашифрованных данных. 4944 - Следующая политика была активна в момент, когда был запущен Windows Firewall. 4945 - Отмечено правило в момент, когда был запущен Windows Firewall. 4946 - Произведено изменение в списке исключений Windows Firewall. Добавлено правило. 4947 - Произведено изменение в списке исключений Windows Firewall. Изменено правило. 4948 - Произведено изменение в списке исключений Windows Firewall. Удалено правило. 4949 - Настройки Windows Firewall восстановлены по умолчанию. 4950 - Изменена конфигурация Windows Firewall. 4951 - Правило было проигнорировано, так как его главный номер версии не распознан Windows Firewall. 4952 - Части правила были проигнорированы, так как их добавочные номера версий не распознаны Windows Firewall. Остальные части правил выполнены. 4953 - Правило было проигнорировано Windows Firewall, так как брандмауэр не смог прочитать правило. 4954 - Настройки групповой политики в Windows Firewall изменены. Новые правила вступили в силу. 4956 - Изменен активный профиль Windows Firewall. 4957 - Windows Firewall не применил следующее правило: 4958 - Windows Firewall не применил следующее правило, так как это правило ссылалось на элементы, не настроенные на этом компьютере: 6144 - Политика безопасности для объектов групповых политик успешно применена. 6145 - Одна или более ошибок произошло при обработке политики безопасности для объектов групповых политик. 4670 - Изменены разрешения по отношению к объекту . Проверка использования привилегий 4672 - При новом входе в систему приписаны специальные привилегии. 4673 - Вызвана привилегированная служба. 4674 - Произведена попытка воздействия на привилегированный объект. Проверка системных событий 5024 - Успешно запущена служба Windows Firewall Service. 5025 - Остановлена служба Windows Firewall Service. 5027 - Службе Windows Firewall Service не удалось получить доступ к политике безопасности в локальном хранилище. Служба применит текущую политику. 5028 - Служба Windows Firewall Service не смогла прочитать новую политику безопасности. Служба будет работать с текущей политикой. 5029 - Службе Windows Firewall Service не удалось инициировать драйвер. Служба будет работать с текущей политикой. 5030 - Службе Windows Firewall Service не удалось запуститься. 5032 - Windows Firewall не смог уведомить пользователя о том, что он блокирует попытки приложения установить входящее соединение с сетью. 5033 - Драйвер Windows Firewall Driver успешно запущен. 5034 - Драйвер Windows Firewall Driver остановлен. 5035 - Драйверу Windows Firewall Driver не удалось запуститься. 5037 - Драйвером Windows Firewall Driver обнаружена критическая ошибка. Работа прекращается. 4608 - Загружается Windows. 4609 - Windows выключается. 4616 - Изменено системное время. 4621 - Администратора восстановил систему после CrashOnAuditFail. Пользователям-неадминистраторам теперь можно войти в систему. Некоторая проверочная информация могла остаться несохраненной. 4697 - В системе установлена служба. 4618 - Произошел шаблон мониторинга события, связанного с безопасностью. Полный список событий можно получить здесь.

.ЗаключениеMicrosoft продолжает добавлять события, проявляющиеся в журнале безопасности в Event Viewer. После использования групповой политики для определения, какие категории вы будете проверять и отслеживать, вы можете воспользоваться расшифровкой событий выше для отслеживания исключительно нужной информации о вашей среде. Если вы объедините события с другими технологиями, например, подписками, вы сможете создать отлично настроенный журнал событий, что поможет вам выполнять ваши обязанности и сохранить вашу сеть в безопасности.

|