|

|

Теперь операционная система Windows Vista вышла, и с

появлением Vista у нас появилось много волнующих инструментов

для безопасности. Одним из самых замечательных инструментов

для безопасности в операционной системе Vista является Windows

BitLocker, который используется для шифрования данных.

BitLocker – это инструмент для шифрования томов, который

поддерживает общую защиту (custom protection) и различные

методы аутентификации. Однако опыт пользователя и службы

технической поддержки может быть превосходно объединен, в

зависимости от того, какую защиту и методы аутентификации вы

выберите. В этой статья я расскажу о лучших практических

пошаговых подходах при установке и настройке инструмента

BitLocker в операционной системе Windows Vista.

Требования к программному и аппаратному обеспечению для

BitLocker

Благодаря BitLocker у вас есть два различных способа для

защиты крипто ключа (crypto key или ключа шифрования тома -

Volume Encryption Key).

- Чип TPM

- Использование чистого ключа, который является просто

обычным методом защиты с помощью пароля

Крипто ключ используется для шифрования тома, но хорошая

защита крипто ключа – это не менее важная задача. Если

злоумышленник удалит крипто ключ или же он будет удален

случайно, то вам лучше бы иметь хорошую резервную копию, если

вы снова хотите получить доступ к вашим данным (Подробнее о

восстановлении ключа я расскажу во второй части этой статьи).

Но с другой стороны, удаление крипто ключа по назначению в

контролируемой среде – это великолепный способ выведения

компьютера из обращения, при этом не нужно беспокоиться о том,

что было ранее записано на зашифрованном томе.

Перед тем, как вы сможете установить и использовать

BitLocker, вы должны убедиться, что вас соблюдены следующие

требования:

- Имеется чип TPM (Trusted Platform module) версии 1.2

(это требование необходимо лишь в том случае, если вы будете

использовать BitLocker совместно с чипом TPM)

- Системный BIOS совместим с TCG (Trusted Computing Group)

версии 1.2 (и снова, это требование необходимо лишь в том

случае, если вы будете использовать BitLocker совместно с

чипом TPM)

- Системный BIOS поддерживает, как чтение, так и запись

небольших файлов на накопитель USB flash drive в

предоперационной системной среде (pre-operating system

environment)

- Компьютер должен иметь как минимум два тома, перед тем,

как можно будет использовать BitLocker:

- Первый том – это System Volume

(системный том)

Этот том должен быть отформатирован в

NTFS и должен отличаться от тома операционной системы

(Operating System Volume). Системный том не должен быть

зашифрован, т.к. на нем содержатся особые аппаратные

файлы, которые необходимы для загрузки операционной

системы Windows после предзагрузочной аутентификации

(pre-boot authentication).

- Второй том – это Operating System

Volume (том операционной системы)

Этот том

должен быть отформатирован в NTFS и содержать файлы

операционной системы Vista, а также файлы поддержки. Все

данные на томе операционной системы OS Volume защищены с

помощью BitLocker

- Необходимо также отметить, что инструмент BitLocker

включен и поддерживается лишь Windows Vista Enterprise,

Windows Vista Ultimate и Windows “Longhorn” Server

Давайте настроим теперь BitLocker, и расскажем подробнее о

каждом требовании.

Подготовка системного BIOS

Чип TPM необязателен, но очень сильно рекомендуется его

использовать при работе с BitLocker. Для этого есть несколько

причин:

- Т.к. компания Microsoft является одной из самых

крупнейших компаний, которые поддерживают Trusted Computing

Platform, то она связала очень много инструментов

безопасности Vista (включая BitLocker) с этим чипом, который

также можно настроить с помощью Active Directory,

основываясь на инфраструктуре, используемой политикой групп.

- BitLocker достаточно слабый инструмент, если

использовать предзагрузочные аутентификационные настройки

(pre-boot authentication options), по сравнению с со

средствами шифрования жесткого диска, выпускаемыми

сторонними производителями. Лучший и самые безопасные метод

при использовании BitLocker – это конфигурация с

использованием TPM и пин кода.

Чип TPM – это по своей сути интеллектуальная карта (smart

card), которая встроена в материнскую плату компьютера. Чип

TPM может осуществлять функции по шифрованию. Он может

создавать, хранить и управлять ключами, а также выполнять

операции с цифровыми подписями, а что лучше всего – защищать

сам себя от атак.

Надеюсь, что теперь я убедил вас, что неплохо бы

использовать BitLocker совместно с чипом TPM. Но перед тем,

как вы сможете насладиться преимуществами вашего чипа TPM в

операционной системе Vista, вы должны убедиться, что он

совместим с TCG версии 1.2. Для большинство новейших чипов TPM

выпускаются обновления прошивки, поэтому их можно сделать

совместимыми с операционной системой Vista. Однако, это также

означает, что необходимо обновить ваш BIOS. Если вы не

уверены, что ваш компьютер удовлетворяет требованиям TPM, то

вы должны связаться с производителем вашего компьютера для

получения более подробной информации.

Для большинства систем, все что вам нужно сделать, это

войти в настройки BIOS setup и включить TPM (он указывается

обычно в BIOS как “Security или чип безопасности”). После

того, как вы сделали это, вы готовы перейти к следующему

разделу.

Подготовка жесткого диска

Если вы недавно купили свой компьютер, который готов для

установки операционной системы Vista или имеет уже

предустановленную версию Vista, то вы должны обратить

внимание, что жесткий диск на нем имеет, как минимум два

различных тома. Это означает, что тома на вашем компьютере

были подготовлены для поддержки BitLocker, и вы просто можете

перейти к следующему разделу.

Если у вас нет томов, подготовленных вашим поставщиком

аппаратного обеспечения, или если вы просто хотите заново

установить Vista, а также подготовить ее для BitLocker, то вам

необходимо подготовить тома для BitLocker, способом описанным

ранее. Это необходимо сделать в процессе установки

операционной системы Vista.

Это легко можно сделать с помощью Windows PE 2.0, который

включен в ваш Vista DVD и небольшого сценария, который мы

включили в эту статью. Этот процесс в действительности гораздо

проще, чем вы думаете. Ниже описано, все что вам необходимо

сделать:

Скопируйте следующий сценарий на USB key:

bde-part.txt (используется для разбиения

жесткого диска):

select disk 0

clean

create partition primary

size=1500

assign letter=S

active

format fs=ntfs

quick

create partition primary

assign letter=C

format

fs=ntfs quick

list volume

exit

Очень важно: Команда

“clean” в сценарии bde-part.txt удалит все

ваши существующие разделы на диске 0 (вашем основном диске или

primary drive), включая разделы для восстановления/установки,

которые вы могли предварительно создать, поэтому используйте

эту команду с особой осторожностью или уберите ее из сценария.

После того, как вы скопировали сценарий на носитель USB,

пришло время для того, чтобы им воспользоваться.

- Вставьте носитель USB key и включите компьютер с диском

Windows Vista product DVD

- На экране установки Install Windows screen выберите ваш

язык установки (Installation language), формат времени и

валюты (Time and currency format), а также раскладку

клавиатуры (Keyboard layout), а затем выберите Next

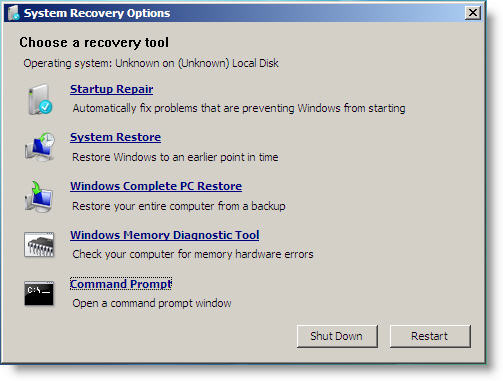

- На следующем экране установки Install Windows screen,

выберите System Recovery Options (параметры восстановления

систем), которые располагаются в левом нижнем углу экрана

- В диалоговом окне System Recovery Options выберите

раскладку клавиатуры и нажмите на кнопку Next

- В следующем экране System Recovery Options убедитесь,

что не выбрана ни одна операционная система. Для этого

нажмите на пустую область в списке операционных систем

(Operating System list), ниже всех пунктов. Затем нажмите на

кнопку Next

- В следующем диалоговом окне System Recovery Options

выберите командную строку Command Prompt (смотрите рисунок

1)

Рисунок 1

- Найдите ваш накопитель USB путем последовательного ввода

следующих команд:

diskpart

list

volumes

exit

Обратите внимание на имя диска,

которое было присвоено вашему накопителю USB key.

- Подготовьте тома путем ввода следующей команды:

diskpart /s :\bde-part.txt

где необходимо

заменить на имя диска, который было присвоено вашему

накопителю USB key.

После того, как вы выполните все указанные выше действия,

вы должны закрыть командную строку и вернуться к программе

установки и завершить установку Vista.

Подготовка чипа TPM

Перед тем, как вы сможете использовать чип TPM, вы должны

его подготовить. Это значит, что вы должны убедиться в

следующем:

- Убедитесь, что в операционной системе Vista установлен

правильный драйвер TPM driver

- Инициализируйте ваш чип TPM

- Подтвердите ваше право владения чипом TPM

Примечание: Если вы не хотите использовать

чип TPM с BitLocker, то вы можете пропустить этот раздел и

перейти к следующему.

Существует несколько причин, по которым компании Microsoft

необходимо было, чтобы чип TPM был совместим с версией 1.2

TCG, но две их основных причины, кроме добавленных

возможностей по безопасности – это совместимость и

стабильность. Microsoft достигает этого за счет настраиваемого

драйвера generic TPM Vista driver. Правило большого пальца

заключается в том, что вы должны использовать лишь драйвер

Microsoft TPM driver, если вы хотите использовать BitLocker

совместно с чипом TPM.

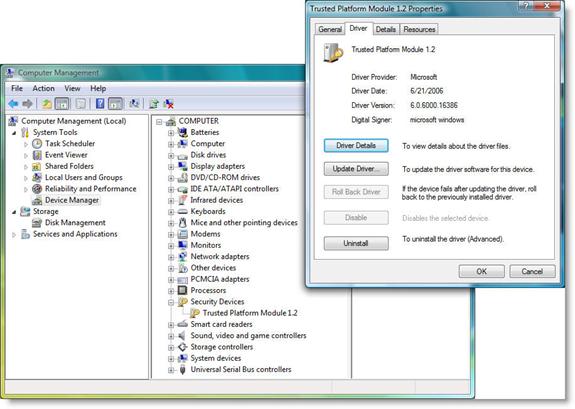

Убедитесь, что вы используете правильный драйвер для вашего

чипа TPM (предполагается, что ваш компьютер поддерживает чип),

что можно сделать зайдя в менеджер устройств Device

Manager. В категории под названием Security

Devices (устройства для безопасности), вы должны

увидеть драйвер Microsoft TPM , под названием “Trusted

Platform Module 1.2”. Если вы хотите проверить версию

драйвера, просто нажмите правой кнопкой мыши на

Trusted Platform Module 1.2 device и выберите

пункт Properties (свойства) из выпадающего

списка, а затем перейдите на закладку Driver, что показано на

рисунке 2.

Рисунок 2

Если по каким-то причинам вы используете другой драйвер TPM

driver, то вы можете заменить ваш драйвер на вышеупомянутый

драйвер Microsoft TPM driver, который вы можете найти на Vista

DVD.

После того, как вы убедились, что загружен правильный

драйвер TPM driver, пришло время инициализировать чип TPM. Это

можно сделать двумя различными способами, либо при помощи TPM

MMC (просто наберите команду tpm.mcs), либо настроить его из

командной строки (command line). В этой статье я покажу вам,

как это можно сделать из командной строки с помощью утилиты

manage-bde.wsf, которая по сути является сценарием WMI.

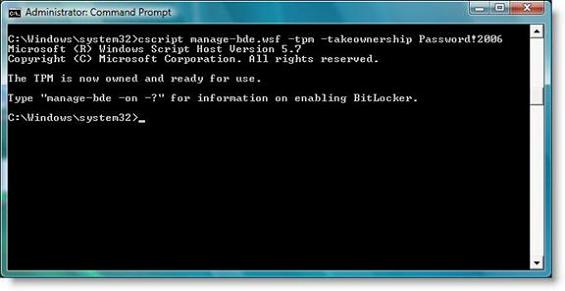

- Из меню Vista Start Menu, перейдите к ярлыку командной

строки Command Prompt. Щелкните правой кнопкой мыши на

иконке и выберите пункт Run as administrator (запустить от

имени администратора)

- Введите следующую команду:

cscript

manage-bde.wsf –tpm –takeownership

-<password>

где <password>

необходимо заменить ваши собственным паролем

Рассматривайте этот пароль, как ваш основной пароль

для TPM.

- Теперь чип TPM готов к использованию (смотрите Рисунок

3).

Рисунок 3

Шифрование томов

Теперь мы прошли все необходимые подготовительные этапы, и

теперь можем приступить к шифрованию томов. Некоторые из

этапов, которые мы так тщательно описывали, могут быть уже

выполнены вашими поставщиками компьютеров, либо неприменимы,

если ваш компьютер не имеет чип, совместимый с TPM версии 1.2.

Давайте пойдем дальше и зашифруем некоторые данные. Это можно

сделать двумя различными способами, либо с помощью

графического интерфейса панели управления BitLocker Control

Panel GUI, либо из командной строки. В этой статье я покажу

вам, как это делать с помощью командной строки, и на это есть

несколько причин:

- Графический интерфейс панели управления The BitLocker

Control Panel GUI поддерживается лишь на машинах с чипом,

совместимым с TPM. Это значит, что если вы хотите

воспользоваться преимуществами BitLocker без использования

чипа TPM, то вы можете воспользоваться BitLocker лишь с

помощью утилиты командной строки (command line utility)

manage-bde.wsf

- Другая причина заключается в том, что официально

BitLocker в операционной системе Vista поддерживает лишь

шифрование тома операционной системы OS Volume (которым

обычно является диск C:). Однако с помощью утилиты командной

строки (command line utility), у вас есть возможность

шифровать также тома данных (data volume), а официально

такая возможность поддерживается лишь в операционной системе

Longhorn Server

- Утилита командной строки может использоваться для

централизованного шифрования клиентских компьютеров в среде

Active Directory, что я более подробно рассмотрю во второй

части этой статьи.

Как можно зашифровать тома

- Из меню Vista Start Menu перейдите к ярлыку командной

строки Command Prompt. Щелкните правой кнопкой мыши и

выберите пункт Run as administrator (запустить от имени

администратора)

- Введите следующую команду: cscript manage-bde.wsf

–on /?

- В результате вы сможете увидеть различные настройки

предварительной аутентификации (pre-boot authentication) и

восстановления ключа (key recovery) для BitLocker. В этой

статье я покажу вам, как шифровать том с поддержкой TPM, том

без поддержки TPM и, наконец, том отличный от C:

Шифрование с помощью BitLocker с поддержкой TPM

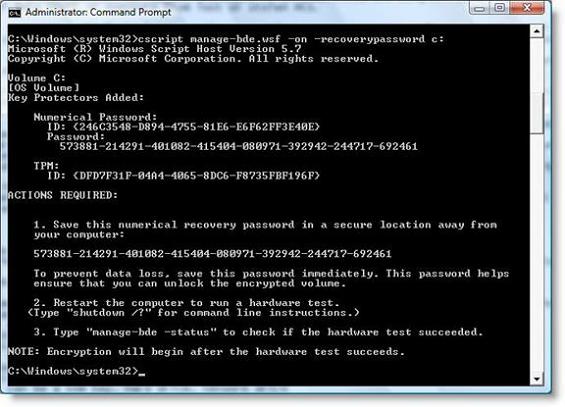

- Из меню Vista Start Menu перейдите к ярлыку командной

строки Command Prompt. Щелкните правой кнопкой мыши на

иконке и выберите пункт Run as administrator (запустить от

имени администратора)

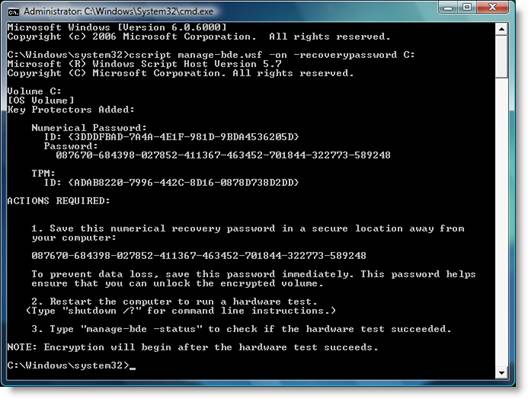

- Введите следующую команду:

cscript manage-bde.wsf

–on –recoverypassword C:

Рисунок 4

- Следуйте инструкциям на экране для запуска процесса

шифрования encryption process (смотрите Рисунок 4)

Шифрование с помощью BitLocker без поддержки TPM:

- Из меню Vista Start Menu перейдите к ярлыку

командной строки. Щелкните правой кнопкой мыши на иконке и

выберите Run as administrator (запустить от имени

администратора)

- Введите следующую команду:

cscript manage-bde.wsf –on –startupkey <USB

drive>:-recoverypassword –recoverykey <recovery

drive>:

<USB drive> - это название диска,

присвоенное накопителю USB key, который используется вместо

чипа TPM. Не забудьте добавить двоеточие после имени

диска

<recovery drive> может быть либо жестким

диском, либо накопителем USB key, либо сетевым диском (network

drive). И снова, не забудьте включить двоеточие после названия

диска

Шифрование томов данных с помощью BitLocker

Эта процедура аналогична той, которая приведена в двух

предыдущих примерах. Просто замените название диска, который

вы хотите зашифровать. Однако, если вы будете не достаточно

осторожны, то можете столкнуться с некоторыми проблемами.

- Первая заключается в том, что все это будет работать

лишь в том случае, если вы зашифровали том операционной

системы также с помощью утилиты командной строки manage-bde

command line utililty

- Вторая заключается в том, что после того, как том данных

зашифрован, вы не сможете иметь доступ к данным после

перезагрузки компьютера до тех пор, пока вы автоматически не

разблокируете том данных. Ниже показано, как можно избежать

этой проблемы:

- Мы предположим, что вы зашифровали том данных Data

Volume с помощью одного из наших примеров или ваших

собственных предпочтений

- Перед перезагрузкой компьютера введите следующую

команду:

cscript manage-bde.wsf –autounlock

–enable :

<data drive> - это

название диска, присвоенное тому данных Data Volume. Не

забудьте включить двоеточие после названия диска

данных

Команда, представленная выше позволит сформировать внешнюю

защиту ключа (external key protector) на томе данных, и

хранить крипто ключ на томе операционной системы OS Volume

(обычно диск C: drive), который мы зашифровали ранее. Таким

образом крипто-ключ для тома данных будет защищен

крипто-ключом для тома операционной системы, но будет

по-прежнему автоматически загружаться в процессе загрузки.

Заключение

В этой статье мы рассказали вам о нескольких различных

способах подключения BitLocker в операционной системе Vista,

основываясь на пошаговых статьях Microsoft. Мы хотели показать

вам, что возможности BitLocker гораздо шире, чем мы можем с

помощью графического интерфейса GUI. Во второй части этой

статьи мы более подробно расскажем о том, как настроить и

управлять BitLocker из центральной среды Active Directory, и о

том, как лучше всего восстанавливать ключи для BitLocker.

В первой части этой статьи мы рассмотрели, как вы можете

использовать BitLocker, а также некоторые подводные камни,

которых следует опасаться, перед тем как воспользоваться его

возможностями. Во второй части мы рассмотрим BitLocker с точки

зрения Active Directory, а также взглянем на BitLocker и

настройку TPM с помощью политики групп Group Policies, а также

как осуществлять восстановление ключей.

Ограничения

Я думаю, что можно смело сказать, что в среде, использующей

в своей основе Active Directory, BitLocker является наиболее

часто используемым сценарием. Благодаря использованию

BitLocker в среде Active Directory, вы получаете все

преимущества BitLocker вместе с безопасностью,

масштабируемостью и работоспособностью, которыми обладает

Active Directory.

Но, перед тем, как начать, вы должны знать о некоторых

ограничениях:

- Компания Microsoft еще не выпустила свой комплект

BitLocker Deployment Kit, поэтому, к несчастью, мы не можем

предоставить вам официальные ссылки на сценарии, которые мы

использовали в этой статье

- Также, мы еще не видели официальный BitLocker, который

скоро должен быть выпущен, но используемые нами сценарии

были предоставлены компанией Microsoft. Однако, обратите

внимание, что названия и номера сценариев, представленных в

этой статье, могут измениться к моменту выхода комплекта

BitLocker Deployment Kit

- По мере того, как компания Microsoft выпустит различные

сценарии и статьи, в которые мы упомянули в этой статья,

информация, содержащаяся в этой статье, будет обновлена в

соответствии с появившимися изменениями. Мы уведомим вас об

изменениях в этой статье с помощью ваших блогов, поэтому

будьте готовы!

Необходимые условия

Перед тем, как мы приступи, давайте также рассмотрим на

условия, которые должны быть соблюдены, для подключения

контроля над BitLocker из Active Directory.

Вы должны расширить схему в Active Directory

- Если вы хотите контролировать информацию о

восстановлении TPM из Active Directory, то вы должны

изменить права для объекта Computer class (класс компьютера)

в Active Directory

- Расширение схемы Active Directory для BitLocker

поддерживается только для контроллеров домена, которые

работают под управлением операционных систем Windows Server

2003 с установленным пакетом обновления SP1 или выше,

Windows Server 2003 R2 и Windows Server “Longhorn”

- BitLocker можно запустить лишь на Windows Vista

Enterprise, Windows Vista Ultimate и Windows “Longhorn”

Server

Примечание: Во время написания этой статьи

пакет обновления Service Pack 2 для операционной системы

Windows Server 2003 внес изменения в RTM. SP2 не включает в

себя обновления схемы для BitLocker. Вам по-прежнему

необходимо будет запустить сценарий для расширения схемы

BitLocker schema extension script, о котором рассказывается в

этой статье после того, как вы установите пакет обновления SP2

для вашей операционной системы Windows Server 2003.

Необходимые сценарии

Пришло время приступить к работе, поэтому давайте

рассмотрим файлы, которые нам понадобятся для интеграции

BitLocker с Active Directory на операционной системе Windows

Server 2003:

Следующие сценарии необходимы для того, чтобы ваша Active

Directory на операционной системе Windows Server 2003 смогла

работать с BitLocker.

- BitLockerTPMSchemaExtension.ldf

- Add-TPMSelfWriteACE.vbs

Используйте следующие файлы для проверки конфигурации

вашего BitLocker в Active Directory. Один из них мы будем

использовать далее в нашей статье в одном из примеров.

- List-ACEs.vbs

- Get-BitLockerRecoveryInfo.vbs

- Get-TPMOwnerInfo.vbs

Расширение схемы в Active Directory

После того, как вы соблюли все необходимые условия и

проверили сценарии, вы готовы к расширению вашего Active

Directory таким образом, чтобы информация о BitLocker и

информация о восстановлении TPM recovery information хранилась

в Active Directory.

Это работает таким образом. Информация о восстановлении

BitLocker recovery information хранится в дочернем объекте для

объекта Computer в Active Directory, что значит, что объект

Computer служит в качестве контейнера для одного или

нескольких объектов BitLocker, связанных с соответствующим

объектом Computer. Причина, по которой я упомянул один или

несколько объектов BitLocker, заключается в том, что

существует возможность иметь более одного пароля, связанного с

компьютером с BitLocker. Например, если вы зашифровали более

одного тома на одном компьютере.

Название объекта для BitLocker recovery object имеет

фиксированную длину в 63 символа, и содержит следующую

информацию: <Object Creation Date and Time (дата и

время создания объекта)><Recovery GUID>

Это важно знать, если у вас с одним компьютером связано

более одного ключа восстановления (recovery key), и вы по

каким-либо причинам решите удалить один из ключей, например,

по причине безопасности.

Но на этом все не заканчивается. В объекте Computer

хранится гораздо больше информации. Если вы являетесь

счастливым обладателем компьютера с чипом TPM chip (Trusted

Platform module) version 1.2, то вы также можете хранить

информацию о восстановлении TPM в Active Directory. Однако,

обратите внимание, что для одного компьютера можно присвоить

только один пароль TPM. Когда происходит инициализация TPM,

или когда вы меняете ваш пароль TPM, то он хранится в качестве

атрибута того же самого объекта Computer, который используется

BitLocker

Давайте приступим к расширению схемы для объектов и

атрибутов TPM и BitLocker.

- Убедитесь, что вы зашли на контроллер домена под именем

пользователя, который является членом группы “Schema Admins”

в Active Directory. (Обычно, встроенная учетная запись

администратора является также по умолчанию членом этой

группы)

- Убедитесь, что вы подключились к контроллеру домена в

вашей Active Directory, который содержит роль Schema Master

FSMO role

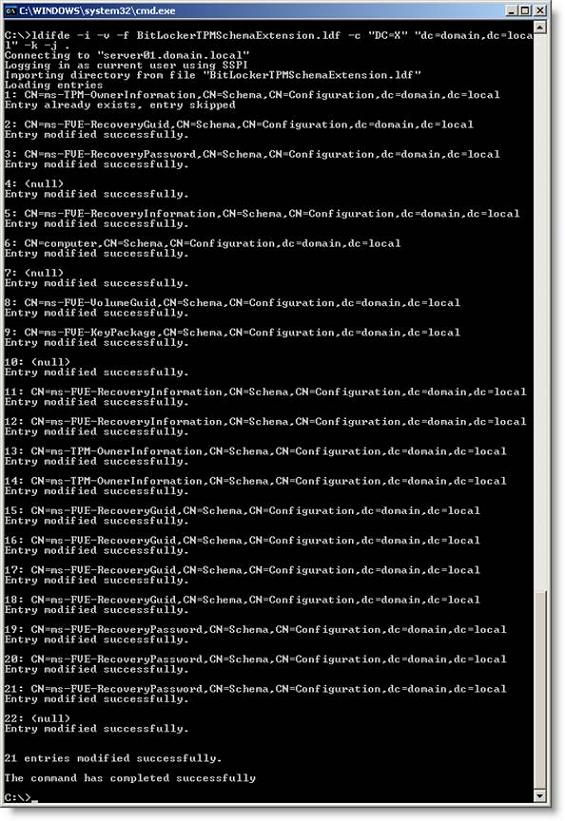

- В этой статье, я используют домен Active Directory

domain под названием domain.local. Помня эту информацию, я

запустил следующую команду (смотрите рисунок 1):

ldifde -i -v -f BitLockerTPMSchemaExtension.ldf -c

"DC=X" "dc=domain,dc=local" -k -j . Использование параметра

-k позволит избежать появления сообщения об ошибке "Object

Already Exists", если часть схемы уже существует.

Использование параметров -j . (да, точка является также

частью параметра) позволяет сохранить улучшенный файл

журнала в текущей рабочей директории, что в нашем конкретном

случае C:\LDIF.LOG

Рисунок 1

- Убедитесь, что назначены все расширения схемы, для этого

вам необходимо проверить файл журнала LDIF перед тем, как вы

продолжите.

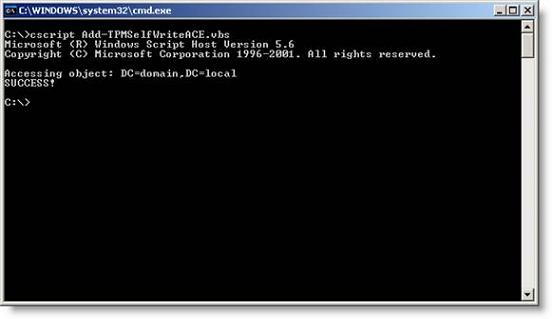

- Следующее, что нам необходимо сделать, это задать

разрешения для объектов BitLocker и информации о схеме

восстановления TPM recovery information schema. На этом

этапе мы добавим контрольную точку доступа Access Control

Entry (ACE), что позволит нам делать резервные копии TPM

recovery information в Active Directory. Запустите следующую

команду (смотри Рисунок 2): cscript

Add-TPMSelfWriteACE.vbs

Рисунок 2

И что теперь. Теперь вы расширили схему в Active Directory,

и теперь она готова к поддержке BitLocker и TPM.

Теперь вы готовы изменить необходимые настройки политики

группы для BitLocker и чипа TPM chip (если ваш компьютер

поддерживает эту возможность).

Примечание: За более подробной информацией по

настройке объектов политики групп Windows Vista Group Policy

Objects (GPO) в домене, вы можете обратиться к следующим

статьям на нашнем сайте:

- http://www.winsecurity.ru/articles/Managing-Windows-Vista-Group-Policy-Part1.html

- http://www.winsecurity.ru/articles/Managing-Windows-Vista-Group-Policy-Part2.html

- http://www.winsecurity.ru/articles/Managing-Windows-Vista-Group-Policy-Part3.html

- С компьютера с операционной системой Vista вы входите

под учетной записью из домена, у которой есть права на

изменение политики группы

- В командной строке поиска Vista Start | Search наберите

GPMC.MSC и нажмите на клавишу Enter

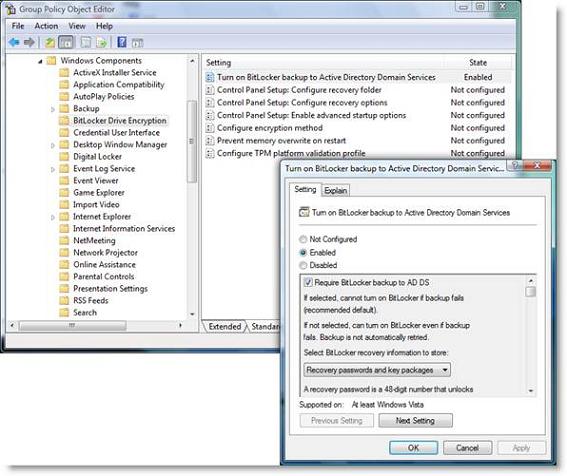

- Есть несколько настроек политик группы, которые вы

можете настроить, что отображено на рисунке 3, но одна из

настроек, которую вы точно захотите изменить – это

настройка, которая позволяет создавать резервную копию

BitLocker в Active Directory:

- Перейдите к Computer Configuration (конфигурация

компьютера)> Administrative Templates (административные

шаблоны)> Windows Components (компоненты)> BitLocker

Drive Encryption

- Дважды щелкните на Turn on BitLocker backup to Active

Directory Domain Services

- Выберите радио кнопку Enabled

(включено)

Рисунок 3

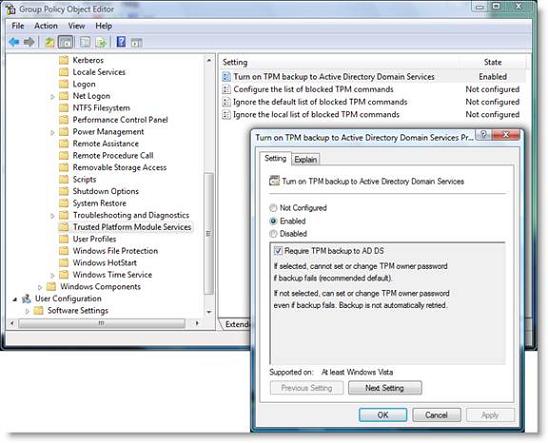

- Если компьютеры клиентов поддерживают специальный чип

compliant TPM chip, то вы можете захотеть включить настройку

политики группы, которая позволяет вашим клиентам делать

резервную копию TPM recovery information в Active Directory

(смотри Рисунок 4):

- Перейдите Computer Configuration (конфигурация

компьютера)> Administrative Templates (административные

шаблоны)> System (система)> Trusted Platform Module

Services

- Дважды щелкните на Turn on TPM backup to Active

Directory Domain Services

- Выберите радио кнопку Enabled

(включено)

Рисунок 4

Проверка восстановления ключа в Active Directory

Последнее, что я сделаю – это покажу вам, как осуществлять

шифрование централизованно, тогда мы также сможем убедиться,

что была создана резервная копия ключа BitLocker recovery key,

который используется клиентским компьютером Vista, который

храниться в Active Directory. В нашем примере, мы используем

утилиту командной строки BitLocker command line utility

(manage-bde.wsf).

Необходимо также отметить, что если вы хотите использовать

графический интерфейс при настройке BitLocker и чипа TPM chip,

то восстановление ключа по-прежнему будет поддерживаться. До

тех пор, пока компьютер с операционной системой Vista является

членом домена, который удовлетворяет необходимым требованиям,

которые мы упоминали ранее, и пользователь, который выполняет

работу, является администратором домена, то восстановление

ключа пройдет тихо в фоновом режиме без вмешательства

пользователя.

Шифрование BitLocker с поддержкой TPM

- Из меню Пуск Vista Start Menu перейдите к ярлыку

командной строки Command Prompt. Щелкните правой кнопкой

мыши на иконке и выберите Run as administrator (запустить от

имени администратора)

- Введите следующую команду: cscript manage-bde.wsf

–on –recoverypassword C:

- Следуйте инструкциям на экране для запуска процесса

шифрования (смотрите Рисунок 5)

Рисунок 5

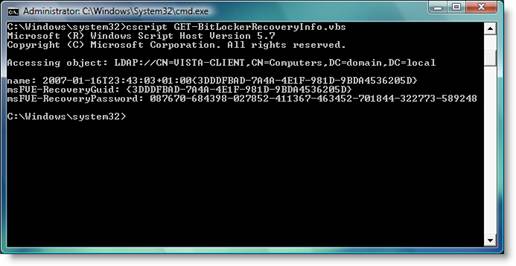

- В то время, как происходит шифрование тома, мы можем

проверить, была ли создана резервная копия ключа

восстановления BitLocker recovery key во время резервного

копирования, набрав следующую команду: cscript

GET-BitLockerRecoveryInfo.VBS

Обратите внимание на информация, представленную на рисунке

6 ниже соответствует ключу восстановления, который мы создали

на предыдущем этапе, который представлен на рисунке 5.

Рисунок 6

Заключение

В этой статье мы попытались объединить информацию из

руководств и статей от компании Microsoft, и показали вам

различные подходы для использования основных возможностей

BitLocker. Эти две статьи ни в коей мере не покрыли все

области. Их очень много. Но мы попытались воодушевить вас на

получение информации, которая поможет вам продвинуться дальше

и изучить все (а также некоторые скрытые) возможности

BitLocker.

BitLocker без сомнения превосходный инструмент для

шифрования жесткого диска. У него много недостатков, таких как

слабая предварительная аутентификация и недостаточная

поддержка для многофакторной аутентификации (multi-factor

authentication) (кроме поддержки TPM и USB ключа), а также

BitLocker немного сложно настраивать. Если вам нужна лучшая

многофакторная поддержка, то операционная система Vista

поддерживает даже полное шифрование сервера, и тогда вам лучше

использовать такие альтернативные инструменты, как SecureDoc

от компании WinMagic. Но BitLocker это по-прежнему большой шаг

вперед, по сравнению с тем, что мы видели у компании Microsoft

и будет очень интересно увидеть следующую версию BitLocker,

которая будет готова к выпуску в конце года.

|

|