|

|

Применение параметров групповой политики Windows Vista

Сценарии групповой политики могут не срабатывать из-за механизма контроля учетных записей (UAC)

Главной задачей механизма контроля учетных записей (User Account Control, UAC) является сокращение поверхности атаки и снижение степени уязвимости операционной системы. Это реализуется за счет того, что все пользователи работают с правами обычного пользователя. Такое ограничение сводит к минимуму возможности пользователей для внесения изменений, которые могут дестабилизировать операционную систему или непреднамеренно открыть вирусам доступ к сети через заразившее компьютер и вовремя не обнаруженное вредоносное программное обеспечение.

Используя механизм контроля учетных записей, Вы можете запускать большинство приложений, компонентов и процессов с ограниченными правами, сохраняя при этом возможность повышения прав для выполнения особых административных задач или функций приложений. В Windows Vista это достигается за счет использования двух маркеров доступа, предоставляемых каждому пользователю – маркера администратора и маркера обычного пользователя. Маркеры доступа идентифицируют пользователя, а также его права и группы, к которым он принадлежит. Операционная система использует маркеры для контроля доступа к объектам, а также для контроля возможностей пользователя выполнять на локальном компьютере различные системные задачи.

-

Маркер администратора означает для локального администратора то, что у него имеются и включены все административные права. Механизм контроля учетных записей проверяет наличие этого маркера при выполнении административных или системных задач.

-

Маркер обычного пользователя означает для локального администратора то, что у него имеются все административные права, однако эти права отключены.

Такой подход позволяет Windows отличать обычного пользователя от пользователя, наделенного административными правами, сохраняя при этом возможность повышения прав.

В стандартной конфигурации все входящие в систему пользователи задействуют полный набор прав для обработки групповой политики и выполнения сценариев. Однако загрузка рабочего стола и всех последующих процессов происходит с правами обычного пользователя. Для учетной записи, не входящей в группу «Администраторы», маркер обычного пользователя практически идентичен маркеру администратора с точки зрения прав и групп. Поэтому процесс, запущенный из-под такой учетной записи с правами обычного пользователя, может видеть процессы, запущенные из этой же учетной записи с правами администратора. Это происходит потому, что в Windows приложению не требуется повышения прав для того чтобы видеть процесс, запущенный с правами администратора.

Аналогичным образом Windows обрабатывает локальный вход учетной записи, входящей в группу «Администраторы». Групповая политика и сценарии входа всегда обрабатываются с использованием прав администратора, а загрузка рабочего стола и всех последующих процессов происходит с правами обычного пользователя. Однако между правами администратора и обычного пользователя имеются различия. Поэтому процессы, запущенные в Windows с правами обычного пользователя, лишены возможности делиться информацией с процессами, запущенными с правами администратора.

Работа сценариев входа групповой политики может выглядеть неправильно из-за механизма контроля учетных записей. Предположим, например, что в доменной среде имеется объект групповой политики, содержащий сценарий подключения сетевых дисков и обычный пользователь выполняет вход в домен с компьютера, работающего под управлением Windows Vista. После загрузки рабочего стола обычный пользователь запускает проводник Windows и видит подключенные сетевые диски. Однако если те же самые действия выполнит пользователь, наделенный правами администратора, он не увидит подключенных сетевых дисков.

Когда администратор выполняет вход в систему, Windows запускает все сценарии входа с полными правами. На самом деле сценарий срабатывает и сетевой диск подключается. Однако Windows Vista блокирует отображение подключенных сетевых дисков, поскольку рабочий стол запущен с правами обычного пользователя, а сетевые диски подключались с правами администратора.

Для решения этой проблемы администраторы должны подключать сетевые диски с правами обычного пользователя. Такое подключение можно осуществить при помощи планировщика задач и сценария launchapp.wsf, приведенного в Приложении А. Будучи запущенным в контексте обычного пользователя, планировщик задач выполняет сценарий с правами администратора, тем самым позволяя видеть подключенные диски проводнику Windows и другим процессами, запущенным как с правами обычного пользователя, так и с правами администратора.

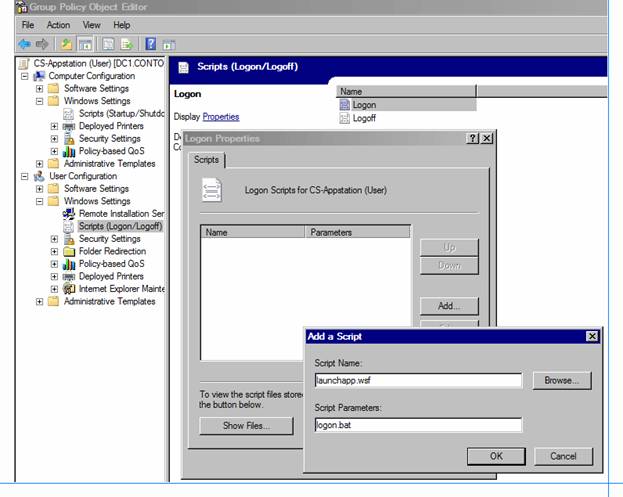

Для конфигурирования сценария launchapp.wsf с целью отложить выполнение сценария входа в систему выполните следующие действия:

-

Скопируйте сценарий входа (logon.bat) и файл launchapp.wsf на общий сетевой ресурс.

-

Откройте консоль управления групповой политикой, щелкните правой кнопкой мыши на объекте, который Вы хотите изменить, и выберите команду Изменить.

-

В разделе Конфигурация пользователя раскройте узел Конфигурация Windows и щелкните пункт Сценарии.

-

Щелкните правой кнопкой мыши параметр Вход в систему и выберите из контекстного меню пункт Свойства.

-

В диалоговом окне Свойства: Вход в систему нажмите кнопку Добавить.

-

В поле Имя сценария введите launchapp.wsf.

-

В поле Параметры сценария введите полный путь к файлу logon.bat.

Рисунок 4 – Конфигурирование сценария входа в систему

Невозможно остановить службу «Групповая политика»

В Windows Vista групповая политика выведена из процесса Winlogon и работает в качестве отдельной службы. Клиент групповой политики отвечает за применение параметров, сконфигурированных администратором для пользователей и компьютеров при помощи инструментов управления групповой политикой. В оснастке Службы (services.msc) отсутствует возможность остановить, запустить, приостановить и возобновить работу клиента групповой политики. Это сделано потому, что если клиентскую службу остановить или отключить, параметры не будут применены, а приложениями и компонентами невозможно будет управлять посредством групповой политики. Любые компоненты или приложения, зависящие от групповой политики, могут не сработать, если клиентская служба остановлена или выключена.

Параметры политики, требующие перезагрузки или входа в систему для вступления изменений в силу

В этом разделе перечислены параметры групповой политики, хранящиеся в реестре и требующие перезагрузки или входа в систему для вступления изменений в силу. В представленном ниже списке за названием параметра следует его краткое описание.

Требуется выполнить вход в систему

-

Не разрешать анимацию окон. Этот параметр определяет анимацию окна, наблюдаемую, например, при восстановлении, сворачивании и разворачивании окон.

-

Не разрешать композицию рабочего стола. Этот параметр определяет способ отображения некоторых графических объектов и облегчает реализацию других свойств, в том числе Flip, Flip3D и Taskbar Thumbnails (эскизы панели задач).

-

Не разрешать вызов Flip3D. Flip3D — это переключатель 3D-окон. При включении данного параметра Flip3D будет недоступен.

-

Укажите цвет по умолчанию. Этот параметр определяет цвет рамок окна по умолчанию в случае, если пользователь не указал цвет.

-

Не разрешать смену цветов. Этот параметр определяет возможность изменения цвета рамок окна.

-

Подробные или обычные сообщения состояния. Заставляет систему выводить очень подробные сообщения о своем состоянии.

-

Задать действие, выполняемое при окончании времени входа. Этот параметр определяет действие, которое выполняется, когда заканчивается время входа вошедшего пользователя. Такими действиями могут быть: блокирование рабочей станции, отключение пользователя или окончательный выход пользователя из системы.

-

Сообщать, когда сервер входа недоступен при входе пользователя. Этот параметр определяет, уведомляется ли вошедший пользователь о том, что сервер входа недоступен во время входа пользователя, и вход выполнен с ранее сохраненными учетными данными.

-

Настраиваемый интерфейс пользователя. Определяет альтернативный интерфейс пользователя.

Требуется перезагрузка

-

Отключить сенсорный ввод планшетного ПК. Отключает сенсорный ввод, который дает возможность пользователям взаимодействовать с компьютером с помощью пальцев.

-

Отключить Защитника Windows. Отключение работы Защитника Windows в реальном времени, а также отключение запланированных проверок.

-

Отключить старый интерфейс удаленного завершения работы. Этот параметр управляет старым интерфейсом удаленного завершения работы (который называли каналом). Интерфейс именованного канала удаленного завершения работы требуется для выключения компьютера с удаленного компьютера с ОС Windows XP или Windows Server 2003.

Наверх страницы

Совместимость с перенаправлением папок

Windows Vista обладает рядом преимуществ, проявляющихся при использовании перемещаемых профилей пользователей и перенаправлении папок. Перенаправление пользовательских данных на центральный сетевой ресурс снижает размер профиля пользователя, улучшает доступность пользовательских данных, а также способствует более быстрому входу и выходу пользователя из системы за счет снижения объемов передаваемых данных. Совместное использование перенаправления папок и перемещаемых профилей пользователей позволяет сделать перемещаемые данные общими для Windows Vista и Windows XP.

Компьютеры, работающие под управлением Windows Vista, не распознают перемещаемые профили пользователей, созданные в Windows XP. Это создает препятствие для тех пользователей, которые имеют перемещаемый профиль и попеременно используют в работе операционные системы Windows Vista и Windows XP. Перенаправление папок в Windows Vista позволяет справиться с этой задачей.

С помощью перенаправления папок Вы сможете перенаправить все основные папки, входящие в состав профиля пользователя Windows Vista. Эта функциональная возможность позволяет сделать папку профиля общей для Windows XP и Windows Vista. Например, папка «Избранное» может являться общей для двух операционных систем. Это достигается путем перенаправления папки «Избранное» Windows Vista в то же местоположение, где Windows XP синхронизирует папку «Избранное» перемещаемого профиля пользователя.

Следуя Сценарию 3 технического документа, находящегося по адресу http://go.microsoft.com/fwlink/?LinkId=73435, Вы можете создать одну или несколько политик перенаправления папок, позволяющих сделать перемещаемые данные общими для Windows Vista и Windows XP. В контексте указанного документа под термином «share path» подразумевается путь к перемещаемой папке профиля.

Наверх страницы

Защита сетевого доступа и служба сетевого расположения

Защита сетевого доступа (Network Access Protection, NAP) представляет собой платформу контроля над выполнением политик в Windows Vista, Windows Server 2008 и Windows XP, которая позволит Вам улучшить защиту сетевых ресурсов. Защита реализуется путем осуществления контроля над соблюдением требований к степени защищенности операционной системы (например, проверяется наличие на клиентском компьютере последних обновлений операционной системы и антивирусного программного обеспечения). Используя защиту сетевого доступа, Вы можете создавать собственные политики, проверяющие состояние компьютера перед тем, как разрешить ему доступ к сети или обмен данными.

Вы также можете создавать политики, обеспечивающие автоматическое обновление компьютеров с целью поддержания их в актуальном состоянии, и выделять не соответствующие требованиям компьютеры в ограниченную сеть до тех пор, пока они не будут приведены к требуемому состоянию.

Когда клиентский компьютер пытается получить доступ к сети, от него требуется представить отчет о состоянии операционной системы. Если компьютер не может доказать свое соответствие требованиям политики, ему предоставляется доступ к ограниченному сегменту сети, в котором имеются все необходимые серверные ресурсы для исправления ситуации. После установки обновлений клиентский компьютер вновь запрашивает доступ к сети. Если все требования соблюдены, компьютеру предоставляется неограниченный доступ. Примите к сведению, что защита сетевого доступа не является мерой безопасности. Эта технология помогает предотвратить подключения к сети компьютеров с небезопасной конфигурацией, но не защищает сеть от злоумышленников, имеющих правильные учетные данные, или от компьютеров, которые соответствуют требованиям, предъявляемых к степени защищенности системы.

Функционируя на стороне клиента, служба сетевого расположения (Network Location Awareness, NLA) позволяет системе получать уведомления о том, что с контроллером домена установлено соединение. Получив уведомление, служба «Групповая политика» определяет, должны ли применяться параметры политики при наступлении этого события. Однако служба сетевого расположения не распознает переход в общую сеть из карантина - ограниченного с помощью NAP сегмента сети. Как следствие, служба сетевого расположения не уведомляет службу «Групповая политика», когда компьютер выходит из карантина.

Решить проблему с отсутствием уведомлений службы NLA при выходе из ограниченного сегмента сети можно следующим образом. Компонент защиты сетевого доступа делает запись в журнале событий. Администратору необходимо написать сценарий, обнаруживающий эту запись и вызывающий утилиту gpupdate для обновления групповой политики при осуществлении успешного VPN-подключения. Наличие службы сетевого расположения не только дает возможность Windows Vista быстрее реагировать на происходящие в сети изменения, но и позволяет обойтись без доходившей до 90 минут задержки в обновлении групповой политики. Если в предыдущий цикл применения параметров был пропущен или не сработал, повторная попытка производится при установлении подключения к контроллеру домена. Это является усовершенствованием по сравнению с предыдущими версиями, поскольку теперь отсутствует зависимость групповой политики от ICMP.

Наверх страницы

Управление функциональными возможностями Windows Vista с помощью групповой политики

Windows Vista обладает большим количеством новых функциональных возможностей, которыми можно управлять с помощью групповой политики. В их число входят управление электропитанием, параметры безопасности, а также установка и использование устройств. Ниже приводится список пошаговых руководств, которые помогут Вам сконфигурировать эти компоненты Windows Vista.

Список параметров групповой политики

В электронной таблице, размещенной по адресу http://go.microsoft.com/fwlink/?linkid=54020, Вы можете найти список параметров политики для конфигураций пользователя и компьютера. Эти параметры входят в состав административных шаблонов (ADM- и ADMX-файлов), поставляемых с Windows Vista. В электронной таблице представлены параметры политики для ОС Windows Vista, Microsoft Windows Server 2003, Windows XP Professional и Windows 2000. Эти файлы используются для отображения параметров в редакторе объектов групповой политики.

Наверх страницы

Устранение неполадок в работе групповой политики

Для устранения неполадок в работе групповой политики Вам понадобится понимание того, каким образом происходит взаимодействие групповой политики с поддерживающими ее технологиями - службой каталогов Active Directory и службой репликации файлов. Кроме того, необходимо знать о том, как происходит управление, развертывание и применение объектов групповой политики. Обладая этими знаниями, Вы сможете использовать конкретные инструменты для получения сведений, помогающих в определении проблем и их решений.

В Windows Vista групповая политика претерпела значительные изменения. Обработка групповой политики больше не являются частью процесса Winlogon, а является самостоятельной службой. Кроме того, механизм групповой политики больше не опирается на протоколирование силами библиотеки userenv.dll, и поэтому файл журнала userenv.log больше не используется.

В предыдущих версиях Windows при диагностировании групповой политики в основном приходилось полагаться на протоколирование, которое велось с помощью библиотеки userenv.dll. Его результатом являлся журнал отладки пользовательского окружения – файл userenv.log, сохраняемый в папке «%WINDIR%\Debug\Usermode». В файле содержались трассировочные операторы функции и сопутствующие данные. Кроме того, в этот же файл записывались сведения о загрузке и выгрузке профиля, что иногда затрудняло диагностику групповой политики. Этот файл, используемый совместно с результирующей политикой, являлся основным инструментом диагностики и устранения проблем в работе групповой политики.

В Windows Vista групповая политика функционирует в качестве самостоятельного компонента – новой службы «Групповая политика», работающей в составе процесса svchost с целью считывания и применения параметров политики. С новой службой связаны также изменения в отчетах о событиях. Раньше сообщения о событиях групповой политики регистрировались в журнале приложений, а теперь они заносятся в журнал системы; при этом источником событий теперь является Microsoft-Windows-GroupPolicy. Операционный журнал групповой политики заменил протоколирование userenv, использовавшееся раньше. В операционный журнал теперь заносятся более подробные сообщения о событиях, связанных с обработкой групповой политики. Советы по устранению неполадок в работе групповой политики в Windows Vista Вы можете найти в статье Устранение неполадок групповой политики с помощью журналов событий.

Наверх страницы

Связанные ресурсы

Наверх страницы

Приложение А. Файл Launchapp.wsf

Наверх страницы

Приложение Б. Список разделов и параметров реестра, сохраняемых во время перехода на Windows Vista

После перехода на Windows Vista или обновления до этой операционной системы групповая политика применяется заново, как это бы произошло при чистой установке. К входящим в домен клиентским компьютерам групповая политика применяется точно так же, как это происходит в случае первого присоединения компьютера к домену или первого входа пользователя в систему. Параметры политик каждого расширения либо переносятся, либо вступают в силу в рамках первого применения групповой политики к домену. После обновления операционной системы механизм групповой политики обрабатывает параметры точно так же, как и в случае чистой установки, воссоздает все данные результирующей политики (RSoP) и восстанавливает все кэшированные значения. Ниже приводится список параметров реестра, которые переносятся при переходе на Windows Vista.

Редактор объектов групповой политики

<pattern type="Registry">HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Editor\* </pattern>

<pattern type="Registry">HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon [GPEditDebugLevel]</pattern> |

Основные настройки групповой политики

Консоль управления групповой политикой

<pattern type="Registry">HKCU\Software\Microsoft\Group Policy Management Console\* </pattern>

<pattern type="Registry">HKLM\Software\Microsoft\Windows NT\CurrentVersion\Diagnostics [gpmgmttracelevel]</pattern>

<pattern type="Registry">HKLM\Software\Microsoft\Windows NT\CurrentVersion\Diagnostics [gprsoptracelevel]</pattern> |

Установка программного обеспечения

<pattern type="File">%windir%\system32\appmgmt\*</pattern>

<pattern type="Registry">HKLM\Software\Microsoft\Windows\CurrentVersion\Group Policy\Appmgmt\* </pattern>

<pattern type="Registry">HKLM\Software\Microsoft\Windows NT\CurrentVersion\Diagnostics [appmgmtdebuglevel]</pattern>

<pattern type="Registry">HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\Appmgmt\* </pattern> |

|

|