|

ВведениеВ предыдущей части статьи, посвященной технологии DirectAccess, я расписал определения терминов, связанных с этой технологией, описал требования инфраструктуры, необходимые для развертывания DirectAccess внутри организации, описал технологию подключения к интрасети с помощью DirectAccess. В этой статье будет рассмотрено подключение клиента DirectAccess к ресурсам интрасети, описаны исключения брандмауэров и удаленное управление клиентами DirectAccess, а также будет рассказано о проверке подлинности DirectAccess. Отдельным разделом вынесено описание работы NAP - технологии Microsoft, предназначенной контролировать доступ к сети, построенной на основе главного компьютера, исходя из информации о состоянии системы клиентского компьютера. Также коротко описан принцип мониторинга DirectAccess. Интернет-трафик и трафик интрасетиВ отличие от виртуальных частных сетей, которым свойственно во время работы пропускать через себя весь входящий и исходящий трафик Интранета и Интернета, при этом значительно замедляя доступ к указанным выше сетям, DirectAccess не пропускает через корпоративную сеть трафик Интернета, в связи с чем клиент не замечает никаких изменений в доступе к Интернету. Это происходит потому, что DirectAccess, благодаря протоколу IP-HTTPS отделяет трафик, поступающий в интрасеть от интернет-трафика, при этом уменьшая поступающий объем лишнего трафика к корпоративной сети, что схематично отображено на следующем рисунке.

По умолчанию интернет-трафик не направляется через сервер DirectAccess Используя параметры брандмауэра Windows в режиме повышенной безопасности, ИТ-администраторы получают возможность полностью управлять тем, какие приложения могут отправлять трафик и к каким подсетям могут обращаться клиентские компьютеры. Исключения брандмауэраВ следующей таблице перечислены исходящие исключения брандмауэра для DirectAccess входящего и исходящего трафика сервера DirectAccess. | Имя | Teredo | 6to4 | IP-HTTPS | Native IPv6 | | UDP 3544 | X | N/A | N/A | N/A | | Protocol 41 | N/A | X | N/A | N/A | | TCP 443 | N/A | N/A | X | N/A | | ICMPv6 (если у вас есть подключение к Интернет через IPv6) | N/A | N/A | N/A | X | | UDP 500 (если у вас есть подключение к Интернет через IPv6) | N/A | N/A | N/A | X | | Protocol 50 | N/A | N/A | N/A | X |

В этой таблице показано, что если вы собираетесь поддерживать клиентов с подключением через Teredo, 6to4, а также IP-HTTPS, которые являются стандартными и рекомендуемыми наборами протоколов подключения клиента DirectAccess – необходимо разрешить порту UDP 3544, протоколу IPv4 41 и TCP порту 443 трафик через брандмауэр и разрешить этот трафик для доступа к серверу DirectAccess. Если вы собираетесь поддерживать клиентов, которые подключаются с родными IPv6-адресами, вам также необходимо разрешить через внешний брандмауэр протокол 50 - ICMPv6 и IPv6. Например, исключения для интерфейса Интернета на брандмауэре будут иметь следующий вид: [Any] allowed inbound to [IPv4 address of Internet-facing adapter on DirectAccess server] for [protocol or port] [IPv4 address of Internet-facing adapter on DirectAccess server] for [protocol or port] allowed outbound to [Any]

В следующей таблице приведены исключения брандмауэра для входящего и исходящего трафика интрасети и клиентов DirectAccess: | Имя | ISATAP | Native IPv6 | IPv4 + NAT-PT | | Protocol 41 | X | | | | TCP | | X | X | | UDP | | X | X | | ICMPV6 | | X | | | All IPv6 connectivity | | X | | | UDP 500 IKE/AuthIP | | X | X |

Эта таблица показывает, что если есть брандмауэр между сервером DirectAccess и остальной частью интрасети, порты и протоколы, которые должны быть открыты на брандмауэре, зависят от типа подключения и используются клиентами DirectAccess для доступа к ресурсам в интрасети. Эти исключения разрешают весь IPv4 и IPv6 трафик и из сервера DirectAccess клиенты могут получить доступ на контроллеры домена Active Directory, CAS, и другие ресурсы интранета. Удаленное управление клиентами DirectAccessС DirectAccess, ИТ-администраторы имеют возможность удаленного администрирования клиентских компьютеров DirectAccess. Они могут устанавливать обновления безопасности, генерировать отчеты об аппаратной и программной конфигурации, устанавливать приложения и даже управлять компьютером клиента при помощи удаленного рабочего стола. С DirectAccess при связи с клиентами используется исключительно протокол IPv6, и любое приложение, которое администратор использует для подключения к удаленному клиенту DirectAccess должно поддерживать IPv6. Кроме того, когда ИТ-администратор использует приложение, которое подключается к клиенту DirectAccess, используя Teredo как переходную технологию для отправки трафика IPv6 над IPv4, правило брандмауэра с включенным чекбоксом Edge Traversal для этого приложения должно быть разрешено и настроено на клиентском компьютере. - Необходимо воспользоваться брандмауэром Windows в режиме повышенной безопасности (используют редактор групповых политик). Перейти к правилам для входящих подключений, перейти на вкладку «Дополнительно» и выбрать «Allow edge traversal in Edge traversal».

- Использовать опцию edge=yes в команде netsh advfirewall firewall при добавлении или изменении входящего правила.

Для компьютера, который управляется с помощью Teredo требуется удостовериться, что у компьютера есть разрешение для входящих эхо-запросов ICMPv6 и включено правило для Edge traversal. Команда Netsh.exe для этого правила применяется следующим образом:

netsh advfirewall firewall add rule name="Inbound ICMPv6 Echo request with Edge traversal" protocol=icmpv6:128,any dir=in action=allow edge=yes profile=public,private

В следующем примере показано, как включить правило для удаленного рабочего стола с edge traversal используя команду Netsh.exe:

netsh advfirewall firewall add rule name=”remote desktop” profile=public,private dir=in program=system action=allow protocol=tcp localport=3389 edge=yes remoteip=

Для дальнейшего обеспечения аутентификации и шифрования удаленного рабочего стола необходимо добавить следующее правило:

netsh advfirewall firewall add rule name=”remote desktop” profile=public,private dir=in program=system action=allow protocol=tcp localport=3389 security=authenc edge=yes remoteip=

Чтобы использовать эти параметры, вы должны убедиться в том, что подключение обеспечивается при помощи транспорта политики IPSec, который обеспечивает связь между сервером управления и клиентом. Доступные общественные именаЕсли политики вашего сервера DirectAccess настраиваются при помощи сервера имен, вместо адреса IP, сервера Teredo, 6to4 Relay и сервера имен IP-HTTPS, то все они должны разрешаться с публичными Интернет-именами. Все эти сервера физически могут быть расположены на одном сервере и в этом случае должно быть доступно только одно имя. Если эти имена серверов не разрешены за пределами вашей организации, то пользователи DirectAccess не смогут подключаться к Интранет. В качестве альтернативы, политика DirectAccess может быть настроена с помощью IP-адреса для сервера Teredo, 6to4 Relay и IP-HTTPS серверов, в этом случае эти имена серверов не должны быть публично разрешенными. Подключение клиентов между DirectAccessВ зависимости от используемого приложения, клиенты DirectAccess могут непосредственно общаться с другими клиентами DirectAccess, когда они находятся за пределами интрасети. Приложения, которые позволяют клиентам непосредственно подключаться друг к другу, называются Peer-To-Peer (P2P) приложениями. Многие P2P приложения предоставляют свои встроенные политики безопасности, как например, приложение Groove или Office Communicator, а некоторые приложения не предоставляют свои политики безопасности. Удаленный помощник, Удаленный рабочий стол, общий доступ к файлам и принтерам относятся ко второй категории. При помощи использования IPsec, DirectAccess позволяет этим приложениям безопасно общаться, даже если у них нет собственных механизмов безопасности. Для безопасного подключения к определенным приложениям требуется: - Создать транспортные правила IPsec, связать их с правилами брандмауэра для каждого приложения, которое клиенты будут запускать, используя общие принципы политики:

Transport mode, RequestinRequestout, Non-Corp v6 Non-Corp v6 , Auth = Computer certificate, Profile=public, private

- Создать правила брандмауэра Windows для каждого приложения. Например, для удаленного рабочего стола правила будут выглядеть следующим образом:

Profile= Public, Private; Program = c:\windows\system32\mstsc.exe; Allow if secure + encryption; Inbound; TCP 3389

Для настройки IPsec правила можно использовать команду Netsh:

netsh advfirewall consec add rule endpoint1= endpoint2= action=requestinrequestout profile=public,private auth1=computercert auth1ca=

Чтобы настроить правила брандмауэра Windows при помощи команды Netsh требуется сделать следующее:

netsh advfirewall firewall add rule name=”remote desktop” profile=public,private program=system action=allow security=authenc protocol=tcp localport=3389

В конце концов, дополнительная безопасность может быть настроена для предотвращения связи между клиентами DirectAccess при простое. Это можно обеспечить путем изменения правила безопасности соединения: action=requireinrequestout, которое может привести к потере всех не шифрующихся соединений хостов IPv6. Исходящие подключения к другим клиентам DirectAccess будут обеспечены независимо от их приложений. Исходящие подключения к Интернету и клиентам, которые не подключены к DirectAccess будут не защищены. Проверка подлинности DirectAccessПосле прохождения аутентификации, компьютеры, которые присоединены к домену, имеют доступ только к серверам DNS и контроллерам домена. В свою очередь DirectAccess проверяет подлинность компьютера еще до того, как пользователь выполнит вход в систему. После того, как произведена проверка подлинности DirectAccess позволяет подключаться ко всем ресурсам, к которым есть разрешение на доступ пользователя в корпоративной сети. DirectAccess поддерживает стандартную проверку подлинности пользователя с применением имени пользователя и пароля. Для повышения безопасности можно реализовать двухфакторную проверку подлинности с помощью смарт-карт. Как правило, для этого необходимо, чтобы пользователь помимо ввода своих учетных данных вставил свою смарт-карту. Проверка подлинности с помощью смарт-карт не позволит злоумышленнику, завладевшему паролем пользователя (но не его смарт-картой), подключиться к интрасети. Точно так же злоумышленник, завладевший смарт-картой, но не знающий пароля пользователя, не сможет пройти проверку подлинности Использование смарт-карт в DirectAccessПосле установки инфраструктуры PKI и смарт-карт, вы добавляете глобальные параметры режимов туннелирования IPsec и разрешения объектов групповой политики для сервера DirectAccess, указав идентификатор авторизации для входа в систему смарт-карты. Путем соблюдения работы смарт-карт с IPsec аутентификацией, IPsec может быть настроен для поиска определенного SID клиента. IPsec настраивается для аутентификации пользователей на основе Kerberos, а также поиска конкретной аутентификации пользователей. Для аутентификации пользователей с использованием смарт-карт применяется известный SID (S-1-5-65-1), который отображается на основе смарт-карт входа в систему. Этот SID называется "сертификат организации", когда он сконфигурирован в глобальном туннелированном режиме настроек авторизации. Когда используется аутентификация edge на основе смарт-карт, используя политику разрешения IPsec и пользователь входит в систему без смарт-карты, появится сообщение в области уведомлений. На следующем рисунке показан пример:

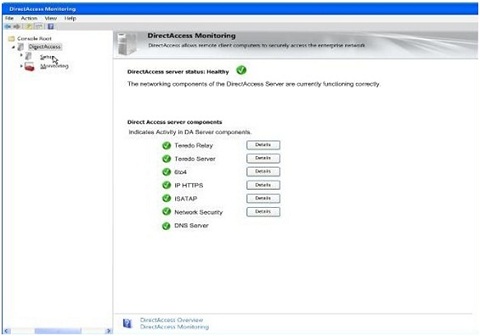

Пользователь может нажать на это сообщение и использовать свою смарт-карту с PIN-кодом для получения доступа к ресурсам Интрасети. DirectAccess и защита доступа к сети (NAP)Как говорилось в предыдущей части статьи, NAP (Network Access Protection) — технология компании Microsoft, предназначена контролировать доступ к сети, построенной на основе главного компьютера, исходя из информации о состоянии системы клиентского компьютера. NAP работает как с серверными, так и с клиентскими компонентами. Чтобы заставить компоненты клиента и сервера работать вместе, нужно настроить параметры NAP как на клиентском компьютере, так и на сервере. Компоненты сервера должны удостоверять работоспособность клиентских компьютеров, а также определять сетевые ресурсы, доступные клиентским компьютерам. Клиентские компоненты отвечают за сбор данных о статусе работоспособности клиентских компьютеров, поддержание клиентских компьютеров в работоспособном состоянии, а также за передачу данных о статусе работоспособности клиентских компьютеров компонентам сервера. Чтобы получить доступ к сети, клиент NAP сначала собирает сведения о работоспособности из локально установленного программного обеспечения, называемого агентами работоспособности системы (SHA). Каждый установленный на клиентском компьютере SHA предоставляет данные о текущих параметрах или действиях, для отслеживания которых он предназначен. Сведения из SHA собираются агентом NAP, который является выполняемой на локальном компьютере службой. Служба агента NAP выводит сводку по состоянию работоспособности компьютера и передает ее одному или нескольким клиентам принудительной защиты доступа к сети. Клиент принудительной защиты - это программное обеспечение, взаимодействующее с точками NAP для доступа к сети или связи с ней. Если точка NAP работает под управлением Windows Server 2008 или Windows Server 2008 R2, она называется сервером NAP. Все серверы принудительного использования NAP должны работать под управлением Windows Server 2008 или Windows Server 2008 R2. В NAP с принудительным использованием 802.1X точкой NAP является коммутатор с поддержкой IEEE 802.1X или точка беспроводного доступа. Серверы принудительного использования NAP для методов принудительного использования IPsec, DHCP и шлюза RD также должны работать под управлением сервера политики сети, настроенного в качестве прокси-сервера RADIUS или сервера политики работоспособности NAP. Для NAP с принудительным использованием VPN не требуется установка NPS на сервере VPN Сервер политики работоспособности NAP - это компьютер, работающий под управлением Windows Server 2008 или Windows Server 2008 R2, на котором установлена и настроена служба роли сервера политики сети (NPS), предназначенная для оценки работоспособности клиентских компьютеров NAP. Для всех технологий применения NAP требуется хотя бы один сервер политики работоспособности. Для оценки запросов на доступ к сети, отправленных клиентскими компьютерами NAP, сервер политики работоспособности NAP использует политики и параметры. Эти параметры и политики определены в следующих разделах. Для соблюдения политик безопасности и работоспособности компьютеров и снижения риска распространения вредоносных программ клиентам, не отвечающим установленным требованиям, можно запретить доступ к ресурсам в интрасети и взаимодействие с компьютерами, которые соответствуют всем требованиям. Используя защиту доступа к сети (NAP) в сочетании с DirectAccess, ИТ-администраторы могут потребовать, чтобы клиенты DirectAccess были работоспособны и соответствовали корпоративным политикам и требованиям к работоспособности. Например, клиентские компьютеры могут подключаться к серверу DirectAccess, только если на них установлены последние обновления безопасности и сигнатуры вредоносных программ, а также выполнены другие требования к настройкам безопасности. При использовании защиты доступа к сети в сочетании с DirectAccess клиенты DirectAccess с включенной защитой NAP должны предоставлять сертификаты работоспособности для проверки подлинности при установке начального подключения к серверу DirectAccess. Сертификат работоспособности содержит удостоверение компьютера и подтверждение работоспособности системы. Как описывалось выше, клиент DirectAccess с включенной защитой NAP получает сертификат работоспособности, отправляя информацию о состоянии своей работоспособности в центр регистрации работоспособности, расположенный в Интернет. Сертификат работоспособности должен быть получен до установки соединения с сервером DirectAccess. Для авторизации уровня доступа клиентов, пытающихся подключиться к сети, в сетевых политиках используются условия, параметры и ограничения. Для обеспечения защиты доступа к сети (NAP) необходимо настроить хотя бы одну политику сети, которая будет применена к компьютерам, совместимым с требованиями к работоспособности, а также хотя бы одну политику сети, которая будет применена к несовместимым компьютерам. Можно также настроить сетевую политику, которая будет применена к компьютерам, не поддерживающим NAP. Чтобы указать уникальные требования к работоспособности для различных компьютеров или сегментов сети, настраиваются дополнительные сетевые политики. При использовании защиты доступа к сети в сочетании с DirectAccess клиентский компьютер, не отвечающий требованиям работоспособности, который был заражен вредоносными программами, не может подключиться к интрасети через DirectAccess, что ограничивает возможности распространения вредоносного кода. Для DirectAccess не требуется защита доступа к сети (NAP), хотя ее использование рекомендуется. Мониторинг DirectAccessWindows Server 2008 R2 предоставляет встроенные возможности мониторинга сервера DirectAccess и его компонентов на основе оснастки мониторинга узла DirectAccess. Мониторинг узлов обеспечивает возможность мониторинга трафика деятельности, данных и управления счетчиками трафика и событий для различных компонентов сервера DirectAccess и статуса системы сервера DirectAccess. Статус сервера DirectAccessСтатус сервера DirectAccess обновляется каждые 10 секунд путем опроса соответствующих компонентов. Пока состояние всех компонентов в порядке, статус сервера также в порядке. Если один или несколько компонентов сообщает о каком-либо предупреждении, состояние сервера также будет отображаться с предупреждением. Если какой-либо из компонентов работает с ошибкой, в статусе сервера будет отображаться ошибка. Если одновременно присутствуют как предупреждения, так и ошибки, то состояние сервера будет отображаться с ошибкой. Список предупреждений и ошибок отображается вместе со статусом сервера, где можно также найти и предложенные варианты решения. Основными сообщениями об ошибке являются ошибки связанные с памятью и загруженностью процессора. В некоторых случаях можно получить точное решение, как, скажем, Teredo сервер остановлен или отсутствует интерфейс ISATAP. На следующем рисунке показан пример мониторинга узла DirectAccess:

Компоненты сервера DirectAccessРаздел компоненты сервера DirectAccess мониторинга показывает общее состояние следующих компонентов: Teredo Relay, сервер Teredo, шлюз 6to4, ISATAP, IP-HTTPS, сетевая безопасность, и DNS-серверы. Здесь также расположены кнопки, которые отображают подробную информацию по каждому из компонентов (кроме DNS-сервера), по нажатию на которую открывается оснастка «Монитор производительности» со счетчиками для выбранного компонента. В Teredo Relay, Teredo Server, ISATAP и 6to4 отображается статус «Работает» в том случае, если была какая-либо активность в любом из виртуальных интерфейсов в течение этого интервала (10 секунд). IP-HTTPS и сетевая безопасность будет отображаться работоспособными в том случае, если была одна или более активных сессий или туннелей во время последнего установленного интервала. Если компонент не смог выполнить необходимые действия, или находится под атакой, то его статус изменяется на красный (ошибка). Если компонент находится в режиме простоя (или у него не было активных заданий) – его статус желтого цвета (предупреждение). ЗаключениеВ этой, заключительной части статьи, посвященной технологии DirectAccess рассмотренно подключение клиента DirectAccess к ресурсам интрасети, описаны исключения брандмауэров и удаленное управление клиентами DirectAccess. Отдельными разделами описан процесс проверки подлинности DirectAccess, описание работы NAP и принцип мониторинга DirectAccess на сервере Windows Server 2008 R2.

Автор: Dmitry_Bulanov

|