|

Последнее накопительное обновление Fall Creators Update, недавно вышедшее для Windows 10, в числе прочих новых возможностей привнесло в систему функции по части безопасности. В комплексном обзоре этого обновления о них было упомянуто лишь вскользь. В этой же статье расскроем детально их суть. Новые функции безопасности в среде Windows 10 – это ответ компании Microsoft на относительно недавние события кибератак нашумевшими вирусами-шифровальщиками WannaCry и Petya. Ну и немножко доработка своих же проколов. Итак, какие меры предприняли редмондовцы для нашей защиты?

Протокол SMBv1

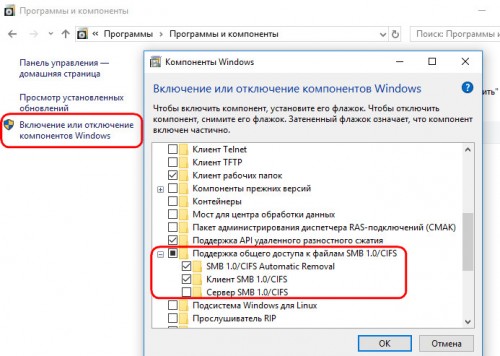

Компания Microsoft публично на своём сайте заявила об удалении из ОС в её редакции Fall Creators Update первой версии протокола Server Message Block (SMBv1), использующегося для сетевого доступа к файлам и принтерам. Именно через этот устаревший порт на Windows-компьютеры и проникали вирусы WannaCry и Petya. Согласно заявлениям софтверного гиганта, в среде Windows 10 остаются только современные версии этого протокола – вторая (SMBv2) и третья (SMBv3). Однако, если мы зайдём в системную панель управления, то в разделе включения программных компонентов всё же обнаружим включённый протокол SMBv1.

Дело в том, у этого решения Microsoft масса условностей. Так, протокол SMBv1 изначально отключён только в редакции Fall Creators Update, установленной на компьютере с нуля. К системам, обновлённым до Fall Creators Update, это не применяется. Но даже и с системами, установленными на отформатированный диск, не всё однозначно. Протокол SMBv1 изначально отключается только в редакциях Windows 10 Education и Enterprise. В редакциях системы Home и Professional, установленных с нуля, SMBv1 будет активен, но он отключится сам через 15 дней, если не будет использоваться.

В любом случае, ничто не мешает нам вручную отключить этот протокол, сняв в перечне системных компонентов галочку, обозначенную на изображении выше.

Защита папок от вирусов-шифровальщиков

Fall Creators Update пополнило Центр безопасности Защитника Windows новыми фичами. Одна из них - защита содержимого выбранных папок от несанкционированного доступа, в частности, от вирусов-шифровальщиков типа WannaCry и Petya. Для задействования этой возможности в приложении Центра обратимся к параметрам защиты.

И здесь обнаружим новую опцию – «Контролируемый доступ к папкам». Включаем опцию ползунком-переключателем.

Далее увидим системный запрос на копирование приложений, добавленных в некие ограничения антивирусной программы. Это не что иное, кстати, как исключения Защитника Windows. Если дать добро на этот запрос, в исключения этой фичи автоматически будут перенесены все те программы, которые мы, соответственно, добавляли в исключения Защитника.

Далее кликаем ссылку «Защищённые папки».

В дефолтный перечень защищённых уже входят папки пользовательского профиля. Чтобы расширить этот перечень, жмём «Добавить защищённую папку».

И выбираем в открывшемся проводнике какую-нибудь папку с важными данными. И теперь ни одна программа несанкционированно, без нашего ведома не сможет внести в эту папку изменения, в частности, зашифровать хранящиеся там файлы. Как только вирус-шифровальщик проникнет на компьютер и попытается зашифровать файлы, в Центре уведомлений появится сообщение об этом. И тогда можно будет оперативно предпринять меры по уничтожению угрозы.

Любую из добавленных папок, если её содержимое не представляет ценности, из перечня можно удалить.

Однако, отмеметим, что эта фича – та ещё головная боль. Поскольку после её активации придётся ещё и формировать перечень программ, которым мы разрешаем вносить изменения. В противном случае при редактировании файлов в защищённых папках изменения, внесённые нами же, с помощью наших же рабочих программ, не сохранятся.

Для формирования перечня программ, которым разрешено менять данные в защищённых папках, кликаем вторую ссылку фичи.

И поочерёдно добавляем файлы запуска программ, посредством которых в дальнейшем будет осуществляться работа с данными защищённых папок.

Защита от эксплойтов

Fall Creators Update пополнило Windows 10 функцией-новинкой, обеспечивающей системе, наряду со стандартным функционалом Защитника Windows, дополнительную защиту от эксплойтов. Это интегрированные в среду системы отдельные функции утилиты Emet, разработчиком которой является сама компания Microsoft. Emet снижает риски проникновения в среду Виндовс вирусов и прочих зловредов за счёт закрытия уязвимостей в самой операционной системе и стороннем программном обеспечении. Защита от эксплойтов в системе, обновлённой до Fall Creators Update, активна по умолчанию, но изначально включены не все параметры фичи.

Находится фича в разделе управления приложениями и браузером Центра безопасности Защитника Windows. Какие параметры предусматривает штатная защита от эксплойтов? Кликаем ссылку параметров.

Параметры фичи содержат два раздела настроек:

• «Системные параметры», где предусматриваются возможности включения/выключения опций;

• «Параметры программ», где можно для каждой отдельной программы – что штатной, что сторонней – задавать индивидуальные настройки.

Для всех опций защиты от эксплойтов есть краткие описания, поясняющие их суть. И поскольку параметров много, а с учётом индивидуальных настроек программ их может быть ещё больше, Microsoft предусмотрела возможность их экспорта в XML-файл для переноса на другие компьютеры или на случай переустановки Windows.

Кнопку экспорта Microsoft то предусмотрела, но где же кнопка импорта параметров? А её нет. Подумаешь, недоработка… Разве сложно пользователям прибегнуть к интуиции или логически предположить, что импорт параметров защиты от эксплойтов осуществляется с помощью PowerShell? С помощью команды:

Set-ProcessMitigation -RegistryConfigFilePath имя_файла_экспорта.xml

Деактивация Защитника Windows при установке сторонних антивирусов

Fall Creators Update привнесло в работу Windows 10 порядок по части деактивации штатного антивируса Защитника при установке в систему сторонних антивирусных продуктов. Система и раньше якобы должна была сама определять факт установки стороннего антивируса и автоматически отключать Защитник. Однако отключалась только облачная защита. Проактивная защита (в режиме реального времени) после установки антивирусов, создатели которых не предусмотрели отключение службы Защитника, по-прежнему оставалась активной. И многим, соответственно, приходилось вручную отключать службу Защитника.

Теперь в этом вопросе пользователям обещается 100%-ная автоматизация процесса деактивации штатной защиты системы при обнаружении сторонних антивирусных средств. Более того, сторонний антивирус в Fall Creators Update будет значиться в Центре безопасности Защитника Windows как основное средство защиты. Сам же Защитник после активации стороннего антивируса станет доступен только как вспомогательный инструмент для периодического сканирования компьютера на предмет угроз по типу портативных антивирусных утилит.

|