|

Не давно эксперты Google обнародовали информацию об обнаружении ими критических уязвимостей в большинстве процессоров Intel и AMD. Первая из них, известная как Meltdown, затронула только чипы Intel на компьютерах и ноутбуках, вторая, Specter, делает мишенью для хакеров процессоры Intel, AMD и ARM на десктопных ПК, а также планшетах и смартфонах. Обе уязвимости позволяют загрузившим на устройство вредоносный код злоумышленникам получать доступ к конфиденциально информации пользователя — паролям и ключам шифрования даже при использовании виртуальных машин.

Согласно заявлениям специалистов, уязвимость затрагивает почти все устройства на базе процессоров Intel, выпущенных начиная с 1995 года и по сей день. Ведущие компании, в частности Microsoft, уже выпустили обновления для своих операционных систем, чего, впрочем, недостаточно для полного закрытия уязвимости. Исправить программно можно пока только Meltdown, для Specter может потребоваться обновление прошивки процессора и, возможно, BIOSа.

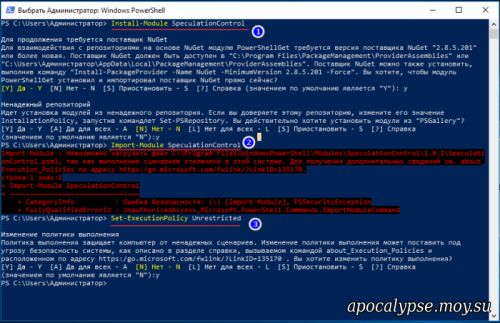

Узнать подвержен ли процессор вашего компьютера этим уязвимостям или нет вы можете самостоятельно. Запустите от имени администратора консоль PowerShell и последовательно выполните в ней эти команды:

• Install-Module SpeculationControl

• Import-Module SpeculationControl

• Get-SpeculationControlSettings

Первая команда установит на вашем компьютере специальный модуль. В процессе установки вам нужно два раза подтвердить операцию, введя y и нажав ввод. Вторая команда активирует установленны модуль. Если во время ее выполнения вы получите ошибку «Невозможно загрузить файл C:/Program Files/WindowsPowerShell/Modules/SpeculationControl/1.0.2/SpeculationControl.psm1», разрешите выполнение скриптов в системе командой Set-ExecutionPolicy Unrestricted и повторите команду активации модуля.

Третья команда выведет список разрешенных средств защиты. В идеале все параметры особенно те, которые выделены на скриншоте красным, должны иметь значения True. Если они имеют значения False, ваш компьютер подвержен уязвимостям Meltdown и Specter.

Паниковать в любом случае не нужно, атак с использованием обнаруженных уязвимостей зарегистрировано пока что не было. Проблема хорошо известна производителям железа и разработчикам ПО. Набор необходимых исправлений уже выпущены Microsoft для всех поддерживаемых версий Windows, соответствующие изменения внесла в браузер Firefox компания Mozilla, на очереди стоит браузер Chrome, защиту от Meltdown и Specter в котором разработчики Google обещают реализовать в 64 версии.

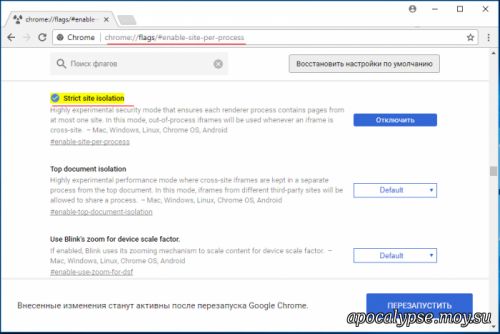

Примечание: включить тестовую функцию защиты от уязвимостей в Chrome можно уже сейчас, перейдя на страницу скрытых настроек chrome://flags/#enable-site-per-process и активировав опцию Strict site isolation.

|