|

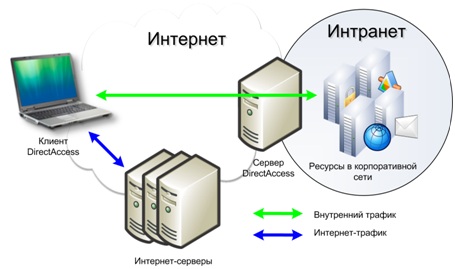

ВведениеКоличество мобильных пользователей в последнее время все больше растет, они ведут активную работу за пределами своего офиса, но им все равно необходимо получать доступ к сетевым ресурсам организации. Несмотря на то, что они имеют возможность подключаться к Интернет, получить доступ к ресурсам интрасети у них не получается, так как у удаленных клиентов не будет доступа к ресурсам офиса из-за работы корпоративных брандмауэров. Пользователи обычно подключались к своим ресурсам при помощи виртуальных частных сетей (VPN). Но у них есть несколько недостатков, таких как: выполнение подключения в несколько этапов (нужно ожидать завершения проверки подлинности, которое может затянуться на несколько минут), вероятны проблемы в фильтрацией VPN-трафика, после разрыва соединения приходится заново устанавливать VPN-подключение. По этим причинам вместо виртуальных частных сетей пользователи обычно выбирают только шлюзы приложений, такие как Microsoft Outlook Web Access (OWA) – для доступа к внутренней электронной почте Microsoft Exchange и прочее. Но для открытия своих документов, которые расположены в интрасети все равно приходится использовать VPN-подключение. В связи с появлением нового компонента – DirectAccess в операционных системах Windows 7 и Windows Server 2008 R2 отпадает необходимость использования виртуальных частных сетей. DirectAccess – это новый компонент операционных систем Windows 7 и Windows Server 2008 R2, который обеспечивает для сотрудников равные возможности доступа к корпоративной сети вне зависимости от того, работают они удаленно или на рабочем месте в офисе. При помощи DirectAccess пользователи, которые работают удаленно от интрасети, могут получать доступ к общим папкам, приложениям и веб-сайтам корпоративной сети, без подключения к виртуальной частной сети (VPN). DirectAccess позволяет устанавливать двухстороннюю связь с корпоративной сетью всякий раз, когда переносной компьютер пользователя с включенной функцией DirectAccess подключается к Интернету, — даже до того, как пользователь войдет в систему. Благодаря DirectAccess пользователям никогда не придется думать о том, подключены ли они к корпоративной сети. DirectAccess имеет свои преимущества и для ИТ-специалистов: сетевые администраторы могут управлять удаленными компьютерами за пределами офиса, даже когда эти компьютеры не подключены к виртуальной частной сети (VPN). С помощью функции DirectAccess организации, уделяющие большое внимание нормативным требованиям, могут обеспечить их соблюдение и для переносных компьютеров.

Общие терминыИнтранет (Intranet, интрасеть) — в отличие от сети Интернет, это внутренняя частная сеть организации. Как правило, Интранет — это Интернет в миниатюре, который построен на использовании протокола IP для обмена и совместного использования некоторой части информации внутри организации. Чаще всего под этим термином имеют в виду только видимую часть Интранет — внутренний веб-сайт организации. Интранет — это как бы «частный» Интернет, ограниченный виртуальным пространством отдельно взятой организации. Интранет допускает использование публичных каналов связи, входящих в Интернет, (VPN), но при этом обеспечивается защита передаваемых данных и меры по пресечению проникновения извне на корпоративные узлы. Брандмауэр или межсетевой экран - это комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами. Основной задачей межсетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Сетевые экраны также часто называют фильтрами, так как их основная задача — не пропускать пакеты, не подходящие под критерии, определённые в конфигурации. VPN (Virtual Private Network — виртуальная частная сеть) - RFC4026 — название семейства технологий, позволяющих обеспечить одно или несколько сетевых соединений поверх другой сети. Несмотря на то, что коммуникации осуществляются по сетям с меньшим неизвестным уровнем доверия, уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии. IPsec (IP Security) - RFC4301 — набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP, позволяет осуществлять подтверждение подлинности и/или шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в сети Интернет. IPv6 (Internet Protocol version 6) — это новая версия протокола IP, призванная решить проблемы, с которыми столкнулась предыдущая версия (IPv4) при её использовании в Интернете, за счёт использования длины адреса 128 бит вместо 32. Teredo - RFC4380 – представляет собой технологию транзита IPv6, которая обеспечивает подключение по протоколу IPv6 через IPv4 для узлов, расположенных в IPv4 за счет преобразования сетевых адресов (NAT), в связи с чем протоколу IPv6 временно назначается частный адрес IPv4. IP-HTTPS – это новый протокол для Windows 7 и Windows Server 2008 R2, который разрешает хостам, расположенным за Веб-прокси или брандмауэром устанавливать связь путем туннелирования пакетов IPv6 в IPv4 в сессии HTTPS. HTTPS используется вместо HTTP, при этом Веб-прокси серверам не будет предпринята попытка анализировать этот поток данных и завершить соединение. В настоящее время эффективность IP-HTTPS не настолько хорошо продумана, как другие протоколы связи DirectAccess. Существуют несколько шагов, которые могут быть приняты для улучшения производительности. IPsec шифрования между сервером DirectAccess и клиентом DirectAccess может быть отключена для дальнейшего повышения эффективности работы этого протокола. В настоящее время, компания Microsoft изучает дополнительные пути повышения эффективности этого протокола для будущих версий Windows. Triple DES (3DES) - RFC1851 — симметричный блочный шифр, созданный на основе алгоритма DES, с целью устранения главного недостатка последнего — малой длины ключа (56 бит), который может быть взломан методом полного перебора. 3DES используется чаще, чем DES, который легко ломается при помощи современных технологий. NAP (Network Access Protection) — технология компании Microsoft, предназначена контролировать доступ к сети, построенной на основе главного компьютера, исходя из информации о состоянии системы клиентского компьютера. Впервые была использована в Windows XP Service Pack 3, Windows Vista и Windows Server 2008. ISATAP – представляет собой технологию, которая используется для обеспечения связи IPv6 между хостами IPv6/IPv4 через интернет-протокол IPv4-only. ISATAP может быть использован для обеспечения подключения DirectAccess по протоколу IPv6 для функционирования хостов ISATAP в интрасети. NAT-PT устройства могут быть развернуты для доступа клиентам DirectAccess только IPv4-ресурсов интрасети. NAT-PT обычно настраивается для обеспечения охвата конкретных DNS имен. После развертывания NAT-PT вносит необходимые преобразования IPv6-в-IPv4, позволяющие клиентам DirectAccess иметь доступ к любым ресурсом IPv4, расположенным в указанном пространстве имен. Несмотря на то, что в Windows Server 2003 включена поддержка протокола IPv6, многие интегрированные приложения не поддерживают протокол IPv6. Таким образом, устройству NAT-PT требуется доступ к ресурсам, которые запущены на серверах под управлением Windows Server 2003. Кроме того, ресурсам, расположенным на серверах под управлением не-Windows операционных систем необходим NAT-PT в том случае, если сервер и его приложения поддерживают подключение по протоколу IPv6. Поскольку операционные системы WIndows 7 и Windows Server 2008 R2 не обеспечивают функциональность NAT-PT, конфигурация NAT-PT выходит за рамки этого документа. DSCP (Differentiated Services Code Point, Точка кода дифференцированных услуг) - это поле в заголовке IP пакета, которое используется в целях классификации передаваемой информации. HTTPS (Hypertext Transfer Protocol Secure) — расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTP, «упаковываются» в криптографический протокол SSL или TLS, тем самым обеспечивая защиту этих данных. В отличие от HTTP, для HTTPS по умолчанию используется TCP-порт 443. PKI (Public Key Infrastructure, Инфраструктура открытых ключей) - технология аутентификации с помощью открытых ключей. Основные механизмы PKI - установление доверия, система именования субъектов, обеспечивающая уникальность имени в рамках системы, связь имени субъекта и пары ключей (открытый и закрытый) с подтверждением этой связи средствами удостоверяющего центра, которому доверяет субъект, проверяющий правильность связи. 6to4 – это переходный механизм, позволяющий передавать IPv6 пакеты через IPv4 сети и не требующий создания двусторонних туннелей. Это, как правило, используется, когда конечный пользователь или сайт хотят получить соединение с IPv6 Интернетом, но не могут получить его от провайдера. Исключения NRPT. Всегда существуют некоторые имена, которые необходимо рассматривать отдельно от всех других имен. Эти имена не должны преобразовываться с помощью серверов DNS интрасети. Для того, чтобы эти имена были разрешены DNS серверами, необходимо добавить их в качестве исключения NRPT в настройках TCP/IP указанного клиента. Если ни один DNS сервер не указан в записях NRPT, то эта запись является исключением. Если имя DNS соответствует записи в NRPT, которая не содержит адресов серверов DNS или вообще не соответствует записи в NRPT, то клиент DirectAccess посылает запросы имен с указанными настройками TCP/IP клиентов на DNS-сервер. Если на следующих серверах нет совпадений суффиксов имен записи NRPT для имен интрасети, то сервер создает NRPT исключения: - WPAD сервера;

- Сетевые сервера;

- Сервера карантина

Требования и соображения инфраструктурыДалее предоставлены следующие требования в инфраструктуре для развертывания DirectAccess: - Active Directory – Должен быть развернут хотя бы один сервер глобального каталога. Рабочие группы не поддерживаются.

- Групповые политики – групповые политики рекомендуются для обеспечения централизованного администрирования и развертывания настроек клиентов DirectAccess. При установке, мастер установки DirectAccess создает объекты и настройки групповых политик для клиентов DirectAccess и серверов DirectAccess.

- Контроллер домена/DNS – хотя бы один контроллер домена должен работать под операционной системой Windows Server 2008 SP2 или Windows Server 2008 R2.

- Public key infrastructure (PKI) – необходимо для выдачи сертификатов компьютеров для проверки их подлинности при использовании Network Access Protection (NAP). Внешних сертификатов не требуется.

SSL сертификаты для IP-HTTPS, установленные на DirectAccess должны иметь точку распространения CLR, доступную из Интернета и в поле Subject должны содержать либо публичный IPv4 адрес, присвоенный сервером DirectAccess, либо полное доменное имя DirectAccess сервера с IPv4 корпоративной сети, которое должно быть разрешено на Интранет DNS сервере. - Политики IPsec – DirectAccess использует политики IPsec, которые настраиваются и управляются при помощи брандмауэра Windows в режиме повышенной безопасности.

- Разрешенные эхо-запросы трафика ICMPv6 – необходимо создать отдельные входящие и исходящие правила, которые разрешают эхо-запросы ICMPv6. Входящие правила необходимы для разрешения сообщений эхо-запросов ICMPv6 и применены для всех профилей. Исходящие правила разрешают сообщения эхо-запросов ICMPv6 и применяются для всех профилей, также рекомендуется для включения исходящих блоков. Клиенты DirectAccess, которые используют Teredo IPv6 для подключения к интрасети, используют ICMPv6 сообщения при создании схем связи.

- Технологии IPv6 – IPv6 и технологии преобразования ISATAP, Teredo и 6to4 должны быть доступны для использования сервера DirectAccess. Необходимо удалить имена ISATAP на каждом из DNS серверов, работающих под управлением Windows Server 2008 и более поздних версий.

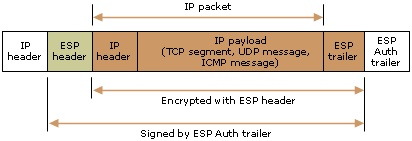

Подключение к интрасети с помощью DirectAccessБлагодаря компоненту DirectAccess можно забыть обо всех ограничениях использования виртуальных частных сетей при помощи автоматической установки двухстороннего соединения между клиентскими машинами и корпоративной сетью. Эта функция основана на таких стандартизированных технологиях, как протоколы IPSec и IPv6. Для проверки подлинности компьютера и пользователя DirectAccess использует протокол IPSec, что позволяет ИТ-администраторам управлять компьютером даже до того, как пользователь войдет в систему. Для шифрования обмена данными через Интернет в DirectAccess также используются такие методы, как Triple DES (3DES) и AES. Технология IPSecПротоколы IPsec работают на сетевом уровне (уровень 3 модели OSI). Другие широко распространённые защищённые протоколы сети Интернет, такие как SSL и TLS, работают на транспортном уровне (уровни OSI 4 — 7). Это делает IPsec более гибким, поскольку IPsec может использоваться для защиты любых протоколов базирующихся на TCP и UDP. В то же время увеличивается его сложность из-за невозможности использовать протокол TCP (уровень OSI 4) для обеспечения надёжной передачи данных. IPsec можно рассматривать как границу между внутренней (защищённой) и внешней (незащищённой) сетью. Эта граница может быть реализована как на отдельном хосте, так и на шлюзе, защищающем локальную сеть. Заголовок любого пакета, проходящего через границу, анализируется на соответствие политикам безопасности, то есть критериям, заданным администратором. Пакет может быть либо передан дальше без изменений, либо уничтожен, либо обработан с помощью протоколов защиты данных. Для защиты данных создаются так называемые SA (Security Associations) — безопасные соединения, представляющие собой виртуальные однонаправленные каналы для передачи данных. Для двунаправленной связи требуется два SA. Параметры политик безопасности и безопасных соединений хранятся в двух таблицах: базе данных политик безопасности (SPD — Security Policy Database) и базе данных безопасных соединений (SAD — Security Association Database). Записи в SPD определяют, в каких случаях нужно включать шифрование или контроль целостности, в то время как в SAD хранятся криптографические ключи, которые будут использованы для шифрования или подписи передаваемых данных. Если согласно SPD передаваемый пакет должен быть зашифрован, но в SAD нет соответствующего SA, реализация IPsec по протоколу IKE согласовывает с другой стороной создание нового SA и его параметры.

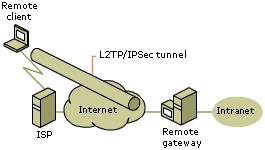

Политики IPSec позволяют выбрать надежный алгоритм шифрования 3DES, обеспечивающий большую безопасность, чем алгоритм DES. Если компьютеры предприятия являются частью домена Active Directory, для проверки подлинности основного режима IPSec можно использовать стандартный метод (Kerberos V5). Внедрять сертификаты открытого ключа для связей в интрасети не обязательно. Для компьютеров, подключенных к Интернету, не рекомендуется использовать протокол Kerberos V5 для проверки подлинности. В противном случае при согласовании основного режима каждый участник политики IPSec посылает учетную запись компьютера в незашифрованном формате другим участникам. Учетная запись компьютера остается незашифрованной до тех пор, пока не будут зашифрованы все учетные данные на этапе проверки подлинности во время согласования основного режима. Злоумышленник может отправлять пакеты протокола IKE, что повлечет раскрытие отвечающей стороной IPSec учетной записи компьютера и членства в домене. Поэтому для защиты компьютеров, подключенных к Интернету, рекомендуется использовать проверку подлинности с помощью сертификата. Фильтры IPSec находятся на уровне IP стека сетевого протокола TCP/IP и, следовательно, могут анализировать все входящие и исходящие пакеты IP. За исключением небольшой задержки, необходимой для согласования доверительных отношений между двумя компьютерами, безопасность IPSec является прозрачной для приложений конечного пользователя и служб операционной системы. Технология IPv6Еще в Windows Server 2008 был полностью реализован протокол IPv6, хотя по-прежнему поддерживается и протокол IPv4. Протокол IPv6 устанавливается и включается по умолчанию, его можно настроить посредством панели управления (в Центре управления сетями и общим доступом щелкните компонент Управление сетевыми подключениями). Если программное обеспечение на компьютере при обмене данными использует и IPv6-, и IPv4-адреса, сетевые функции в Windows Server 2008 сначала пытаются установить соединение по протоколу IPv6 (хотя это зависит от применяющихся правил выбора адресов, определенных в RFC 3484). В результате обеспечивается лучшая подключаемость приложений с поддержкой IPv6. Windows Server 2008 также обеспечивает полную поддержку политик безопасности протокола IP (IPsec) для трафика IPv6. Введение в протоколе IPv6 поля «Метка потока» позволяет значительно упростить процедуру маршрутизации однородного потока пакетов. Поток - это последовательность пакетов, посылаемых отправителем определённому адресату. При этом предполагается, что все пакеты данного потока должны быть подвергнуты определённой обработке. Характер данной обработки задаётся дополнительными заголовками. Допускается существование нескольких потоков между отправителем и получателем. Метка потока присваивается узлом-отправителем путём генерации псевдослучайного 20-битного числа. Все пакеты одного потока должны иметь одинаковые заголовки, обрабатываемые маршрутизатором. При получении первого пакета с меткой потока маршрутизатор анализирует дополнительные заголовки, выполняет предписанные этими заголовками функции и запоминает результаты обработки (адрес следующего узла, опции заголовка переходов, перемещение адресов в заголовке маршрутизации и т. д.) в локальном кэше. Ключом для такой записи является комбинация адреса источника и метки потока. Последующие пакеты с той же комбинацией адреса источника и метки потока обрабатываются с учётом информации кэша без детального анализа всех полей заголовка. Время жизни записи в кэше составляет не более 6 секунд, даже если пакеты этого потока продолжают поступать. При обнулении записи в кэше и получении следующего пакета потока, пакет обрабатывается в обычном режиме и для него происходит новое формирование записи в кэше. Следует отметить, что указанное время жизни потока может быть явно определено узлом отправителем с помощью протокола управления или опций заголовка переходов, и может превышать 6 секунд. Существуют различные типы адресов IPv6: одноадресные (Unicast), групповые (Anycast) и многоадресные (Multicast). Адреса типа Unicast хорошо всем известны. Пакет, посланный на такой адрес, достигает в точности интерфейса, который этому адресу соответствует. Адреса типа Anycast синтаксически неотличимы от адресов Unicast, но они адресуют группу интерфейсов. Пакет, направленный такому адресу, попадёт в ближайший (согласно метрике маршрутизатора) интерфейс. Адреса Anycast могут использоваться только маршрутизаторами. Адреса типа Multicast идентифицируют группу интерфейсов. Пакет, посланный на такой адрес, достигнет всех интерфейсов, привязанных к группе многоадресного вещания. Triple DES (3DES)Triple DES (3DES) — симметричный блочный шифр, созданный Уитфилдом Диффи, Мартином Хеллманом и Уолтом Тачманном в 1978 году на основе алгоритма DES, с целью устранения главного недостатка последнего — малой длины ключа (56 бит), который может быть взломан методом полного перебора ключа. Скорость работы 3DES в 3 раза ниже, чем у DES, но криптостойкость намного выше — время, требуемое для криптоанализа 3DES, может быть в миллиард раз больше, чем время, нужное для вскрытия DES. 3DES используется чаще, чем DES, который легко ломается при помощи сегодняшних технологий (в 1998 году организация Electronic Frontier Foundation, используя специальный компьютер DES Cracker, разбила DES за 3 дня). 3DES является простым способом устранения недостатков DES. Алгоритм 3DES построен на основе DES, поэтому для его реализации можно использовать программы, созданные для DES. Для обеспечения максимальной защиты от криптографических атак объем данных, зашифрованных одним ключом сеанса с помощью стандарта DES (Data Encryption Standard, стандарт шифрования данных) или Triple DES (3DES, тройной DES), не должен превышать 100 МБ. В среде с высоким уровнем безопасности присутствует возможность использования времени жизни ключей сеанса MD5 или алгоритма SHA-1 (Secure Hash Algorithm) для получения более короткого времени, чем значения по умолчанию, чтобы обеспечить усиленную защиту против криптографических атак в будущем. В некоторых сценариях могут существовать действующие ограничения на время жизни ключей. Чем короче время жизни ключа, тем больше ресурсов процессора используется для его обновления. Это может ограничить число активных сопоставлений безопасности IPSec, используемых компьютером, или пропускную способность для трафика, защищенного IPSec. Неоднократная смена ключа сеанса может привести к раскрытию общего секрета Диффи-Хелмана. Поэтому требуется установление предельного числа ключей сеанса быстрого режима, которые могут быть получены на основе согласования основного режима. При включенном параметре «Основной ключ безопасной пересылки (PFS)» предел для ключей сеанса не используется. Задание в качестве предела ключа сеанса значения 1 идентично включению PFS основного ключа. Если заданы и срок жизни основного ключа, и предел ключа сеанса, то новое согласование основного режима выполняется по достижении любого из этих пределов. По умолчанию политика IPSec не ограничивает количество ключей сеанса. Группы Диффи-Хелмана используются для определения длины основных простых чисел (материала для ключа), используемых при обмене ключами. Криптографическая надежность любого полученного ключа частично зависит от силы группы Диффи-Хелмана, на которой основаны простые числа. Группа 2048 (высокая) надежнее, чем группа 2 (средняя), которая в свою очередь надежнее, чем группа 1 (низкая). При использовании более надежной группы ключ, получаемый при обмене Диффи-Хелмана, является более надежным, и злоумышленнику сложнее получить его. IKE согласовывает использование группы, гарантируя невозможность сбоя согласования по причине несовпадения групп Диффи-Хелмана на сторонах соединения. Если включена PFS основного ключа, новый ключ Диффи-Хелмана согласовывается при первом согласовании сопоставления безопасности быстрого режима. Этот новый ключ устраняет зависимость ключа сеанса от обмена данными Диффи-Хелмана, выполняемого для основного ключа. У инициирующей и отвечающей сторон должен быть включен режим PFS для ключей сеанса, иначе происходит сбой согласования. Для согласования сопоставлений безопасности основного и быстрого режимов используется одна и та же группа Диффи-Хелмана. При включении PFS ключей сеансов группа Диффи-Хелмана (несмотря на то, что она задается как часть согласования сопоставления безопасности основного режима) влияет на все смены ключа во время установки ключа сеанса. Туннельный режим IPSecКлиенты устанавливают туннель IPSec для передачи трафика IPv6 на сервер DirectAccess, который выступает в роли шлюза для доступа к интрасети. При использовании туннельного режима IPSec зашифровывает заголовок IP и полезные данные, тогда как в режиме транспорта зашифровываются только полезные данные IP. Туннельный режим обеспечивает защиту всего пакета IP, рассматривая его как полезные данные AH или ESP. При использовании туннельного режима весь пакет IP инкапсулируется в заголовок AH или ESP и в дополнительный заголовок IP. IP-адреса внешнего заголовка IP указывают конечные точки туннеля, а IP-адреса инкапсулированного заголовка IP указывают исходную точку и точку назначения пакета.

Туннельный режим IPSec полезен для защиты трафика между различными сетями в том случае, когда трафик проходит через промежуточную сеть, не имеющую доверительных отношений. Однако туннельный режим используется главным образом для обеспечения взаимодействия со шлюзами или конечными системами, которые не поддерживают туннелирование L2TP/IPSec или PPTP. Форсированное туннелирование По умолчанию удаленные клиенты DirectAccess имеют доступ к сети Интернет, Интранет, и их локальной подсети одновременно. Клиенты DirectAccess настроены для отправки всех имен запросов интрасети на DNS-сервера интрасети и неизвестные запросы или исключения для DNS серверов провайдера. Это стандартный режим работы DirectAccess. Для того, чтобы форсировать весь интранет или интернет трафик, исходящий от клиента DirectAccess, можно использовать форсированное туннелирование. Можно включить форсированное туннелирование при помощи следующего параметра групповой политики: Конфигурация компьютера\Административные шаблоны\Сеть\Сетевые подключения\ Маршрутизировать весь трафик через внутреннюю сеть. Когда форсированное туннелирование включено, весь трафик клиента DirectAccess становится трафиком IPv6 и будет перенаправлен в интрасеть над туннелем IP-HTTPS. Клиенты с включенным форсированным туннелированием по-прежнему будут иметь доступ ко всем ресурсам в их локальной сети, такие как сетевые принтеры, но любой сетевой трафик за пределами локальной подсети будет трафиком IPv6. Туннели IPSec обеспечивают безопасность только для трафика IP. Туннель предназначен для защиты трафика между двумя IP-адресами либо между двумя подсетями IP. Если туннель используется между двумя компьютерами, а не между двумя шлюзами, адрес IP за пределами полезных данных AH или ESP совпадает с IP-адресом внутри полезных данных AH или ESP. На следующем рисунке отображен клиент DirectAccess, устанавливающий соединение с сервером DirectAccess.

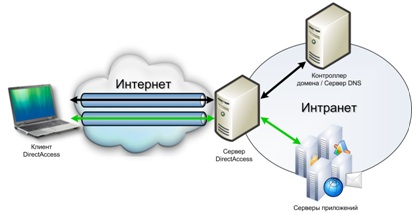

Клиент DirectAccess устанавливает следующие туннели IPSec: - Туннель IPSec ESP с использованием сертификата компьютера. Первый туннель от клиента DirectAcecss к серверу DirectAccess обеспечивает доступ к IPv6 адресам DNS серверов и контроллеров домена AD DS.

Это туннель IPsec ESP с использованием сертификата компьютера для первой аутентификации и пользователя (NTLMv2) для второй аутентификации. Учетные данные пользователя (NTLMv2) используются для того, чтобы заставить использовать AuthIP и обеспечивают клиента DirectAccess доступом к DNS и контроллеру домена, прежде чем они могут быть использованы Kerberos на втором туннеле. - Туннель IPSec ESP с использованием сертификата компьютера и учетных данных пользователя. Этот туннель позволяет выбрать метод проверки подлинности по умолчанию для подключений IPSec на локальном компьютере. Изначально используется способ проверки подлинности KerberosV5. Среди других ограничений, которые можно выбирать, есть ограничение подключений к компьютерам или пользователям, присоединенным к домену, а также ограничение подключений к компьютерам, у которых есть сертификат от указанного центра сертификации. К примеру, текущий туннель создается для того, чтобы клиент Microsoft Outlook мог загрузить электронную почту с сервера Microsoft Exchange в интрасети.

В следующей таблице отображаются различия между DirectAccess и VPN | DirectAccess | VPN | | Клиентский компьютер подключается автоматически (пользователь не инициализирован) | X | | | Работа с включенными брандмауэрами | X | | | Поддерживает выбранный сервер доступа и IPSec аутентификацию с сетевым удаленным сервером | X | | | Поддерживает end-to-end шифрование и аутентификацию | X | | | Поддерживает удаленное управление клиентских компьютеров | X | | | Совместим с Windows Vista и более ранними операционными системами клиентских компьютеров | | X | | Совместим с операционными системами клиентских компьютеров, выпущенных не компанией Microsoft | | X | | Совместим с компьютерами, не подключенными к домену | | X | | Не требует наличия операционной системы Windows Server 2008 R2 на сервере с удаленным доступом | | X |

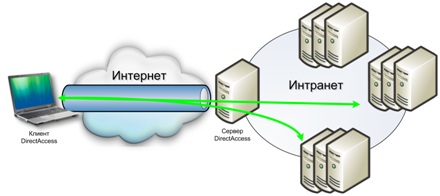

После создания туннелей к серверу DirectAccess клиент может отправлять по ним трафик в интрасеть. Сервер DirectAccess можно настроить таким образом, чтобы он контролировал, какие приложения могут запускать удаленные пользователи и к каким ресурсам в интрасети им предоставлен доступ. Клиенты DirectAccess могут подключаться к ресурсам в интрасети с использованием двух типов защиты IPsec: end-to-end и end-to-edge. End-to-End – сквозная защитаЗащита end-to-end значительно повышает безопасность и понижает административные расходы в том случае, если развернуто IPsec шифрование в вашей корпоративной сети. Эта защита также может предусматривать дополнительные расходы для приобретения аппаратного обеспечения IPsec, сетевых адаптеров и пр. Поэтому, прежде чем разворачивать IPsec для любого частного случая, следует тщательно проанализировать потенциальные угрозы, от которых может избавить политика IPsec. Защита безопасности end-to-end устанавливает доверие и безопасность от одноадресного источника IP-адреса на адрес назначения IP-адреса (peer-to-peer). Можно использовать эту возможность IPSec при обеспечении серверных сценариев, для которых разрешается доступ к серверу только для доверенных компьютеров. В сценариях, защищающих сервер, можно использовать IPSec для контроля доступа ко всем приложениям и службам, работающим на сервере, а затем или шифровать данные, или давать аутентификацию для всего трафика для приложений, используемых по сети. Компьютера (IPSec peers) проходят проверку подлинности, используя KerberosV5 на основе сертификатов открытых ключей, или, в случае необходимости, предварительных ключей аутентификации. При защите end-to-end, клиенты DirectAccess устанавливают сеанс IPSec (показан зелеными стрелками) через сервер DirectAccess с каждым сервером приложений, к которому они подключаются. Это обеспечивает высочайший уровень безопасности, поскольку на сервере DirectAccess можно настроить управление доступом. Однако для такой архитектуры необходимо, чтобы серверы приложений работали под управлением ОС Windows Server 2008 или Windows Server 2008 R2 и использовали оба протокола — IPv6 и IPSec.

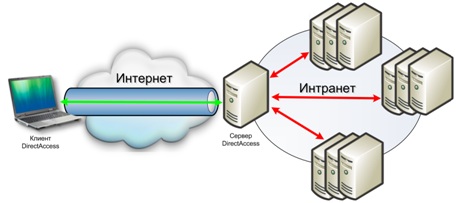

End-to-Edge – полная защитаМодель полного доступа интрасети позволяет клиентам DirectAccess подключаться ко всем ресурсам внутренней сети Интранет. Это можно реализовать при помощи основных политик IPsec-туннеля, которые требуют аутентификации и шифрования, превращая IPsec сессию в IPsec шлюз. IPsec шлюз является функцией, которая размещается на сервере DirectAccess по умолчанию, но может быть перенесен на отдельный компьютер. Эта модель доступа работает с серверами приложений под управлением Windows Server 2003 и защищенного трафика IPsec расположенного в интранете. Из-за сходства с VPN эта модель может быть развернута в быстрые сроки. Для обеспечения высочайшего уровня безопасности следует использовать протоколы IPv6 и IPsec во всей организации, а также желательно обновить серверы приложений до ОС Windows Server 2008 или Windows Server 2008 R2. Сервер шлюза IPsec перенаправляет незащищенный трафик на серверы приложений в интрасети. Такая архитектура не требует поддержки протокола IPsec в интрасети и пригодна для любых серверов приложений, использующих протокол IPv6.

ЗаключениеВ этой части статьи, посвященной технологии DirectAccess я расписал определния терминов, связанных с этой технологией, описал требования инфраструктуры, необходимые для развертывания DirectAccess внутри организации, описал технологию подключения к интрасети с помощью DirectAccess. В следующей статье будет рассказано о подключении клиента DirectAccess к ресурсам интрасети, про исключения брандмауэров, удаленное управление клиентами DirectAccess, проверку подлинности DirectAccess и прочее.

|