|

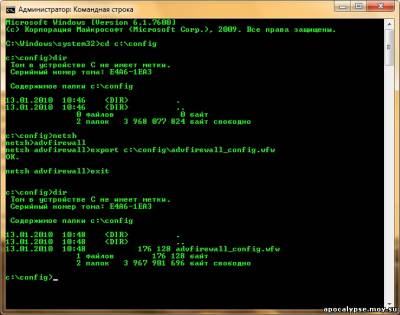

Контекст Netsh AdvFirewall используется в командной строке с повышенными правами. Для использования этого контекста, в командной строке введите netsh и нажмите на клавишу Enter, после чего введите advfirewall и нажмите на клавишу Enter. Команды всех контекстов могут быть использованы для изменения политик брандмауэра Windows и IPSec в разных местах хранения, такие как локальные хранилища политик, а также объекты групповых политик, расположенных в Active Directory. Контекст Netsh AdvFirewall поддерживает команды: DumpЭта команда создает сценарий, который содержит текущую конфигурацию. Если сохранить его в файле, то такой сценарий может быть использован для восстановления измененных параметров. Эта команда Netsh доступна для нескольких контекстов, но она не реализована в контексте Netsh advfirewall или в любом его подконтексте. Когда команда dump используется в корневом контексте, в данных вывода команды не выводится никакой конфигурационной информации брандмауэра Windows или IPSec. ExportЭта команда экспортирует конфигурационные данные текущей политики брандмауэра Windows в режиме повышенной безопасности в отдельный файл. Этот файл может использоваться командой import для восстановления конфигурации брандмауэра Windows в режиме повышенной безопасности на текущем или другом компьютере. Брандмауэр Windows в режиме повышенной безопасности, на котором выполняется команда экспорта, определяется командой set store. Данная команда эквивалентна команде «Политика экспорта» в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Синтаксис команды следующий: Export [Path] Имя_файла Параметр Path задает путь к файлу и его имя, в котором будет записана конфигурация брандмауэра Windows в режиме повышенной безопасности. В том случае, если в пути файла, или его имени присутствуют пробелы, весь путь необходимо заключить в кавычки. Если вы указываете только имя файла, то он будет сохранен в текущей папке. Расширение файла должно быть *.wfw. Пример использования:

Export c:\config\advfirewall_config.wfw

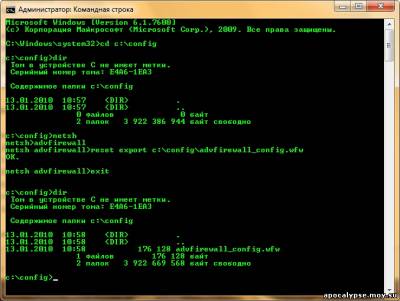

ImportЭта команда импортирует конфигурационные данные брандмауэра Windows в режиме повышенной безопасности из сохраненного заранее файла, который создается командой export. Данная команда эквивалентна команде «Импортировать политику» в оснастке «Брандмауэр Windows в режиме повышенной безопасности». При выполнении команды импорта, текущая политика перезаписывается без предупреждения. У каждой экспортируемой политики для разных операционных систем есть свой номер версии. Причем, если импортировать политику на более раннюю версию Windows, то будут импортироваться только те настройки, которые поддерживает данная операционная система. Синтаксис команды следующий: Import [Path] Имя_файла Параметр Path задает путь к файлу, в который ранее экспортировалась конфигурация брандмауэра Windows в режиме повышенной безопасности. В том случае, если в пути к файлу, или его имени присутствуют пробелы, весь путь необходимо заключить в кавычки. Если вы указываете только имя файла, то утилита netsh будет его искать в текущей папке. Расширение файла должно быть *.wfw. Пример использования:

Import c:\config\advfirewall_config.wfw

ResetЭта команда восстанавливает все настройки и правила брандмауэра Windows в режиме повышенной безопасности в состояние по умолчанию. Перед выполнением этой команды рекомендуется воспользоваться командой export. Данная команда эквивалентна команде «Восстановить политику по умолчанию» в оснастке «Брандмауэр Windows в режиме повышенной безопасности». В том случае, если данная команда выполняется на текущем локальном компьютере, то изменения вступят в силу моментально. Если ваш компьютер настроен при помощи групповых политик, то сбросятся настройки для всех политик, состояние которых «Не задано». Если к политике применяется правило групповой политики, то команде reset не получится сбросить параметры для этой политики. Синтаксис команды следующий: Reset [Export [Path] Имя_файла] Причем, если указать команду export, то перед тем как команда восстановит политики, созданные по умолчанию, текущая конфигурация будет сохранена в файл. Пример использования:

Reset Export c:\config\advfirewall.wfw

SetЭта команда позволяет настроить как глобальные параметры, так и параметры отдельных профилей брандмауэра Windows в режиме повышенной безопасности. При помощи команды set можно воспользоваться следующим функционалом: - set {ProfileType}

- set global

- set store

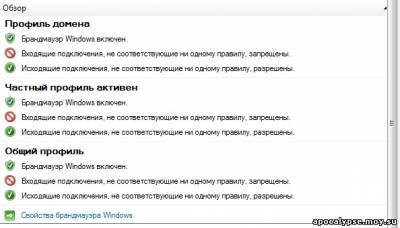

Рассмотрим каждое расширение команды: set {ProfileType}Эта команда настраивает профиль, который связан с расположением сети. В операционных системах Windows Vista и Windows Server 2008 если компьютер был подключен одновременно к нескольким сетям, брандмауэр Windows в режиме повышенной безопасности ко всем сетям применял самый строгий профиль. В операционных системах Windows 7 и Windows Server 2008 R2 можно настраивать и одновременно использовать несколько профилей в том случае, если вы подключены к нескольким сетям. Для того чтобы просмотреть, какие у вас на компьютере существуют профили, воспользуйтесь командой netsh advfirewall show currentprofile, которая будет подробно описана немного ниже. Команда set {ProfileType} эквивалентна настройкам вкладок «Профиль домена», «Общий профиль» и «Частный профиль» диалога свойств оснастки «Брандмауэр Windows в режиме повышенной безопасности». Синтаксис команды следующий: Set ПараметрПрофиля Значение Доступные параметры типов профилей: - Allprofiles – настраивает параметры профиля для всех профилей.

- Currentprofile – настраивает параметры профиля для текущего активного профиля.

- Domainprofile – настраивает параметры профиля домена.

- Privateprofile – настраивает параметры личного профиля.

- Publicprofile – настраивает параметры общего профиля.

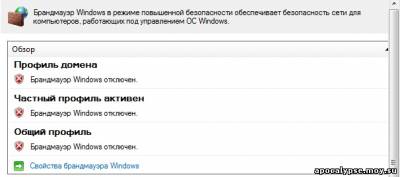

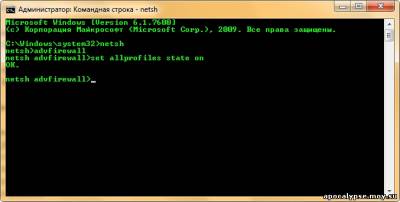

У параметра set {ProfileType} существуют четыре дополнительных параметра: StateКоманда Set {ProfileType} state настраивает общее состояние брандмауэра Windows в режиме повышенной безопасности. После установки или обновления операционной системы не ниже Windows Vista, состояние по умолчанию для всех профилей на компьютерах включено. Для компьютеров, которые были обновлены с более старой версии Windows, состояние брандмауэра Windows в режиме повышенной безопасности сохраняется из состояния брандмауэра Windows предыдущей системы. Если при обновлении системы брандмауэр Windows был включен, то по завершению обновления, он будет включен для всех профилей. А в том случае, если при обновлении системы брандмауэр Windows был отключен, то по завершению обновления, он будет отключен для всех доступных профилей. Синтаксис команды следующий: Set ТипПровиля state {on | off | notconfigured} Параметр on включает брандмауэр Windows в режиме повышенной безопасности для указанного профиля. Параметр off отключает брандмауэр Windows в режиме повышенной безопасности для указанного профиля. Значение параметра notconfigured действительно только для хранилища групповой политики. После применения этого значения, состояние активной политики переводится в состояние «Не задано». Пример использования для включения брандмауэра Windows в режиме повышенной безопасности для всех профилей:

set allprofiles state on

FirewallpolicyКоманда set {ProfileType} firewallpolicy настраивает действия брандмауэра для входящего и исходящего трафика по умолчанию, а также обеспечивает фильтрацию, которая используется, когда трафик не соответствует правилам в настоящее время. Синтаксис команды следующий: Set ТипПрофиля firewallpolicy ВходящийТрафик, Исходящий трафик Доступные значения для входящего трафика: - Blockinbound – блокирует входящие подключения, которые не соответствуют правилу входящего трафика;

- Blockinboundalways – блокирует все входящие подключения, даже если подключение соответствует правилу. Разрешается только трафик, который отправляется в ответ на исходящий запрос.

- Allowinbound – разрешает входящие подключения, которые не соответствуют правилу.

- Notconfigured – возвращает значение в ненастроенное состояние. После применения этого значения, состояние активной политики переводится в состояние «Не задано».

Доступные значения для исходящего трафика: - Blockoutbound – блокирует исходящие подключения, которые не соответствуют правилу.

- Allowoutbound – разрешает исходящие подключения, которые не соответствуют правилу.

- Notconfigured - возвращает значение в ненастроенное состояние. После применения этого значения, состояние активной политики переводится в состояние «Не задано».

Пример использования, в котором для текущего профиля блокируется нежелательный входящий трафик и разрешается исходящий:

set currentprofile firewallpolicy blockinbound,allowoutbound

SettingsКоманда set {ProfileType} settings настраивает параметры брандмауэра Windows и IPSec для каждого указанного профиля. Синтаксис команды следующий: Set ТипПрофиля settings Параметр {enable | disable | notconfigured} Доступные параметры: Localfirewallrules – слияние локальных правил брандмауэра с правилами групповой политики. Этот параметр действителен при настройке хранилища групповой политики. Доступные значения: enable – применяет к компьютеру слияние правил брандмауэра Windows и объектов групповой политики; disable – игнорирует слияние правил брандмауэра Windows и объектов групповой политики, а значение параметра notconfigured действительно только для хранилища групповой политики. После применения этого значения, состояние активной политики переводится в состояние «Не задано». Localconsecrules – слияние локальных правил безопасности подключения с правилами групповой политики. Доступные значения: enable – применяет к компьютеру слияние правил безопасности IPSec подключения и объектов групповой политики; disable - игнорирует слияние правил безопасности IPSec подключения и объектов групповой политики, а значение параметра notconfigured действительно только для хранилища групповой политики. После применения этого значения, состояние активной политики переводится в состояние «Не задано». Inboundusernotification – уведомление пользователя о том, что приложение прослушивает входящие подключения. Доступные значения: enable – система уведомляет пользователя о том, когда программа или служба пытается прослушивать входящий трафик; disable – система не отображает уведомления, когда какая-то программа или служба пытается прослушать входящий трафик, а значение параметра notconfigured действительно только для хранилища групповой политики. После применения этого значения, состояние активной политики переводится в состояние «Не задано». Remotemanagement – разрешает удаленное управление брандмауэром Windows в режиме повышенной безопасности. Доступные параметры: enable – включается возможность удаленного управления брандмауэром Windows в режиме повышенной безопасностью для пользователей, у которых есть права на удаленное управление компьютером; disable – возможность удаленного управления брандмауэром Windows в режиме повышенной безопасности отключается, а значение параметра notconfigured действительно только для хранилища групповой политики. После применения этого значения, состояние активной политики переводится в состояние «Не задано». Unicastresponsetomulticast – управляет одноадресным ответом с памятью состояний на многоадресную рассылку. Доступные параметры: enable – разрешает получать одноадресные ответы на исходящие многоадресные или широковещательные рассылки; disable – запрещает получать одноадресные ответы на исходящие многоадресные или широковещательные рассылки, а значение параметра notconfigured действительно только для хранилища групповой политики. После применения этого значения, состояние активной политики переводится в состояние «Не задано». Примеры использования: Включение возможности удаленного управления брандмауэром Windows в режиме повышенной безопасности для частного профиля:

set privateprofile settings remotemanagement enable

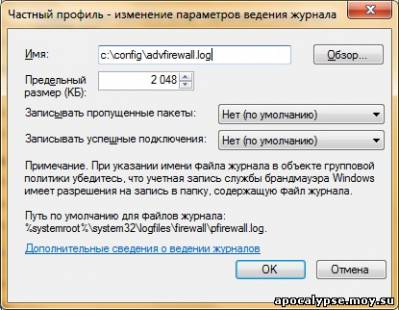

LoggingКоманда set {ProfileType} logging настраивает параметры ведения журнала брандмауэра Windows в режиме повышенной безопасности. Синтаксис команды следующий: Set ТипПрофиля logging Параметр {Значение} Доступные параметры: Allowedconnections – регистрирует разрешенные подключения. Доступные значения: enable – позволяет записывать в журнал все разрешенные входящие и исходящие подключения; disable – полное отключение журналирования для брандмауэра Windows в режиме повышенной безопасности, а значение параметра notconfigured действительно только для хранилища групповой политики. После применения этого значения, состояние активной политики переводится в состояние «Не задано». Droppedconnections – регистрирует разорванные подключения. Доступные значения: enable – записывает в журнал все входящие и исходящие подключения, которые запрещены политикой; disable – запрещает ведение журналирования для разорванных подключений, а значение параметра notconfigured действительно только для хранилища групповой политики. После применения этого значения, состояние активной политики переводится в состояние «Не задано». Filename – позволяет изменять имя и место расположения файла журнала. Доступные значения: путь к файлу и его имя, в который будут записываться события журнала, связанного с брандмауэром Windwos в режиме повышенной безопасности, а также значение notconfigured. Значение по умолчанию - %windir%\system32\logfiles\firewall\pfirewall.log Maxfilesize – максимальное значение размера файла журнала в килобайтах, где значением может быть или число от 1 до 32767, или значение notconfigured. Значение по умолчанию – 4096. В следующем примере указывается новый путь, имя файла журнала и изменим его размер до двух мегабайт для текущего профиля:

Set currentprofile logging filename c:\config\advfirewall.log

Set currentprofile logging maxfilesize 2048

Set globalЭта команда позволяет настраивать глобальные свойства, которые относятся к брандмауэру Windows и параметрам IPSec, не зависимо от того, какой профиль используется на текущий момент. Рассмотрим подробно все параметры и значения для этой команды. StatefulftpКоманда set global statefulftp позволяет настраивать средствами брандмауэра Windows в режиме повышенной безопасности FTP трафик, который используется для предварительного подключения на один порт для запроса передачи данных на второй. Поддерживается как активный, так и пассивный FTP. При наличии активного FTP, клиент устанавливает соединение с сервером по TCP порту 21 и использует команду PORT для того чтобы указать FTP серверу номер порта, к которому стоит обращаться. На клиентской машине, брандмауэр будет блокировать подключение как нежелательный входящий трафик. В случае с пассивным FTP, клиент устанавливает соединение с сервером по TCP порту 21 и использует команду PASV. Сервер отвечает TCP-порту 21, номер которого клиент должен использовать для дальнейшей передачи данных. После чего клиент устанавливает соединение с сервером по указанному порту. В этом случае, брандмауэр на сервере будет блокировать весь входящий нежелательный трафик. Синтаксис команды следующий: Set global statefulftp {enable | disable | notconfigured} У этой команды может быть три значения: enable, disable и notconfigured. Когда значение параметра enable – брандмауэр анализирует запросы PORT и PASV для других номеров портов, после чего разрешает соответствующим данным связываться с номером порта, который был предложен. В случае с выбором значения disable, который установлен по умолчанию, брандмауэр не отслеживает исходящие команды запросов PORT и PASV поэтому блокирует входящие данные, как нежелательные входящие подключения. В следующем примере разрешается данным FTP трафика использовать команды PORT и PASV:

set global statefulftp enable

IpsecКоманда set global ipsec позволяет настраивать параметры безопасности IPSec. Синтаксис команды следующий: Set global ipsec Параметр Значение Доступные параметры: Strongcrlcheck – определяет порядок списков подлинности отзыва сертификата CLR, и реакцию на сертификат, расположенный на CLR. Доступные значения: - 0 – отключение проверки CLR (установлен по умолчанию);

1 – завершение со сбоем при отзыве сертификата; 2 – завершение со сбоем при любой ошибке; notconfigured – возврат значения в ненастроенное состояние.

Saidletimemin – настройка времени простоя для сопоставления безопасности в минутах. Доступны значения от 5 до 60. Значение по умолчанию – 5. Также доступно значение notconfigured. Defaultexemptions – настройка исключений IPSec по умолчанию. Значение можно указывать списком с разделенными запятыми. По умолчанию из IPSec исключается протокол обнаружения соседей IPv6 (neighbordiscovery) и протокол DHCP. Доступны следующие значения: - none – не исключается ни один из протоколов;

- neighbordiscovery – исключается протокол обнаружения соседей IPv6;

- icmp – исключается трафик по протоколу ICMP (IPv4 и IPv6);

- dhcp – исключается протокол DHCP (IPv4 и IPv6), notconfigured.

Ipsecthroughnat – настройка возможности сопоставления безопасности (SA) с компьютером, расположенным за преобразователем сетевых адресов (NAT). Доступны следующие значения: - never – указывает на то, что SA не может располагаться за NAT;

- serverbehindnat – указывает на то, что SA может быть расположен за NAT, только если сервер расположен в частной подсети;

- serverandclientbehindnat – указывает на то, что SA может быть расположен за NAT, если оба компьютера принадлежат частной подсети;

- notconfigured

Authzcomputergrp – настройка компьютеров, уполномоченных на создание туннельных соединений. Доступны следующие значения: - none – указывает на то, что доступ на создание туннельных соединений не ограничивается на основе учетной записи компьютера;

- <строка SDDL> - строка, в которой указывается компьютер или группа учетных записей и разрешений с наличием или отсутствием доступа к учетным записям;

- notconfigured

Authzusergrp – настройка пользователей, уполномоченных на создание туннельных соединений. Для этого параметра доступы те же значения, что и у параметра Authzcomputergrp. На следующем примере указывается время простоя SA:

set global ipsec saidletimemin 15

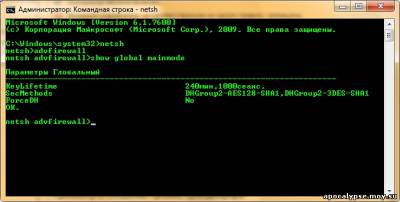

MainmodeКоманда set global mainmode позволяет просматривать и настраивать правила конфигурации IPSec основного режима. Основной режим – это папка, в которой перечислены все сопоставления безопасности основного режима с подробными сведениями об их параметрах и конечных точках. Данную папку можно использовать для просмотра IP-адресов конечных точек. Синтаксис команды следующий: set global mainmode Параметр Значение Доступные параметры: Mmkeylifetime – настройка времени жизни ключа основного режима в минутах или сеансах. Использование команды set global с параметром mmkeylifetime следующее: минут,сеансов. Минуты могут варьироваться от 1 до 2880, а сеансы от 0 до 2147483647. Также как и во всех командах, netsh advfirewall, доступно значение notconfigured. Mmsecmethods – отображает схему обмена ключами Диффи — Хеллмана, позволяющую двум сторонам получить общий секретный ключ, используя незащищенный от прослушивания, но защищённый от подмены, канал связи. Синтаксис команды следующий: keyexch:enc-integrity,keyexch:enc-integrity[,...] где keyexch это dhgroup1 | dhgroup2 | dhgroup14 | ecdhp256 | ecdhp384, enc - des | 3des | aes128 | aes192 | aes256, а integrity - md5 | sha1 | sha256 | sha384. Можно вводить несколько комбинаций enc-алгоритмов целостности в том случае, если они используют тот же механизм, что и у первой пары enc-целостности, разделенные запятыми. Значение, указанное по умолчанию - dhgroup2:aes128-sha1,dhgroup2:3des-sha1 Mmforcedh – использование DH для защиты обмена ключами основного режима IPSec при использовании AuthIP. Доступные значения: yes, no, notconfigured. Примеры использования: Указание истечения сессии после четырех часов либо 1000 сессий:

set global mainmode mmkeylifetime 240min,1000sess

Изменение схемы основного режима IPSec:

set global mainmode mmsecmethods dhgroup2:des-md5,3des-sha1

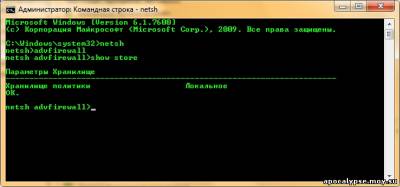

Set storeПри помощи этой команды можно изменять хранилище последующих настроек для команд Netsh advfirewall. В качестве хранилища политики, эта команда задает объект групповой политики (GPO), определяемый именем компьютера, именем домена и именем объекта GPO, уникальным идентификатором GPO или локальным хранилищем политик. Обычно при первом запуске команды Netsh, по умолчанию вы работаете с локальным хранилищем политик (set store = local). Синтаксис команды следующий: set store { local | gpo = ИмяКомпьютера | gpo = localhost | gpo = domain\GPOName | gpo = domain\GPOUniqueID } Доступные параметры: gpo = ComputerName – при помощи этого параметра вы можете указать, что все последующие изменения для команд будут применяться к тому компьютеру, который указан в объекте групповой политики. Локальные GPO и локальные политики безопасности расположены в разных хранилищах. В отличие от политик безопасности, локальные GPO хранятся не в Active Directory, а только на локальном компьютере. gpo = localhost – при помощи этого параметра вы можете указать изменения, которые будут применяться к специальным объектам групповых политик на локальном компьютере. Для применения идентичных настроек на других компьютерах, после настройки текущих параметров, их можно экспортировать при помощи команды export, о которой рассказывалось выше. gpo = Domain \ GPOName – при помощи этого параметра вы можете указать изменения, которые будут применяться для объектов групповой политики, которые хранятся в домене. Причем, имя домена должно быть указано в форме полного доменного имени (FQDN). gpo = domain \ GPOUniqueID - при помощи этого параметра вы можете указать изменения, которые будут применяться для объектов групповой политики, которые хранятся в домене и идентифицируются по GUID. Пример использования:

set store gpo=dc.domain.com\marketing ShowЭта команда позволяет отображать параметры, которые применяются к конфигурационным профилям или глобально к брандмауэру Windows в режиме повышенной безопасности. При помощи команды show можно пользоваться следующим функционалом: - show {ProfileType}

- show global

- show store

Рассмотрим каждое расширение команды. Show {ProfileType}Эта команда позволяет отобразить профиль, который связан с расположением сети. Команда show {ProfileType} эквивалентна информации, которая отображается во вкладках «Профиль домена», «Общий профиль» и «Частный профиль» диалога свойств оснастки «Брандмауэр Windows в режиме повышенной безопасности». Синтаксис команды следующий: Show ИмяПрофиля Параметр Где: Имена профилей: allprofiles, currentprofile, domainprofile, privateprofile, publicprofile Доступные параметры: state, firewallpolicy, settings, logging. Каждый параметр подробно описан в разделе set {ProfileType}.

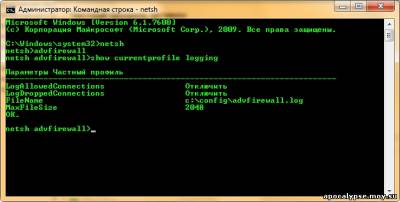

Далее приводится пример, где при выводе команды отобразятся параметры журналирования для активного профиля:

show currentprofile logging

Show GlobalЭта команда позволяет отобразить значения глобальных свойств брандмауэра Windows в режиме повышенной безопасности. Если для команды не задаются параметры, то отображается вся доступная информация. Синтаксис команды следующий: show global [ { ipsec | mainmode | statefulftp } ] Где параметрами могут быть ipsec (отображает специальные параметры IPSec), mainmode (отображает параметры основного режима) или statefulftp (отображает поддержку FTP с отслеживанием состояния), которые были описаны в разделе Set global.

Далее приводится пример, где при выводе команды отобразятся параметры основного режима:

Show global mainmode

Show storeЭта команда отображает текущее хранилище политики для netsh advfirewall. В связи с тем, что хранилище политики может быть единым на компьютере, для этой команды не существует параметров. Пример использования:

Show store

Автор: Dmitry_Bulanov

|