|

|

В совете этой недели мы с вами поговорим об одном из методов первоначальной диагностики проблем, связанных с сетевыми подключениями. Иногда, когда у пользователя не получается подключиться к определенному серверу, проблемы сбоя подключения могут быть связаны с правилами брандмауэра Windows. К сожалению, подобные сбои могут быть вызваны различными факторами и поэтому первым делом следует определить, действительно ли созданные вами правила брандмауэра Windows являются причиной возникших сбоев. В первую очередь следует проверить, могут ли подключаться к данному ресурсу компьютеры, на которые не распространяются созданные вами правила брандмауэра Windows и если для них доступно подключение, на текущем компьютере проблемой могут служить следующие сценарии: - Общий сбой подключения. В этом случае вам следует убедиться, что клиентский компьютер может подключаться к другим сетевым ресурсам, а также правильно разрешать имя сервера;

- Правила безопасности IPSec. Клиентский компьютер может просто не поддерживать IPSec и для такого клиента необходимо создать исключение;

- На клиентском компьютере настроено правило исходящих подключений, блокирующее трафик. Вам следует убедиться в том, что правила исходящих подключений правильно настроены. По умолчанию правила исходящих подключений не блокируют трафик, но это можно реализовать средствами групповых политик или оснастки «Брандмауэр Windows в режиме повышенной безопасности»;

- Не корректно настроенное приложение. Несмотря на то, что большинство программ при установке автоматически создают правила в брандмауэре Windows, некоторые приложения не могут устанавливать правила и вам придется это сделать вручную. Помимо этого приложение может иметь нестандартный порт или может быть указан не правильный IP-адрес для подключения к серверу;

- Сбой проверки подлинности. Большинство корректно настроенных серверов требуют проверки подлинности. Для определения того, проходят ли ваши клиенты проверку подлинности, вы можете проверить журнал событий «Приложения».

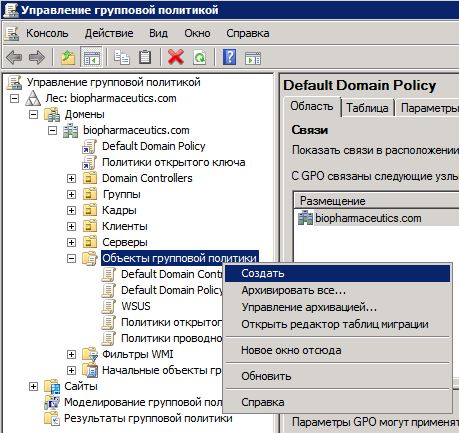

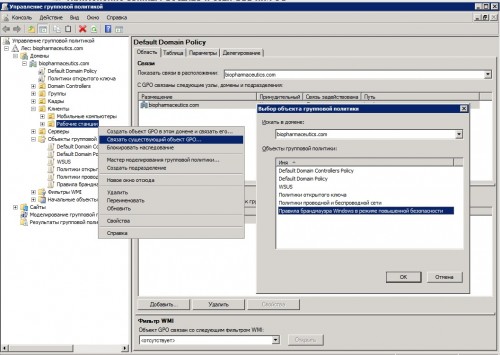

Указанные выше ситуации являются лишь незначительной частью проблем, которые могут возникнуть у ваших пользователей при подключении к какому либо ресурсу. Поэтому, если вы не уверены в том, что именно брандмауэр Windows является причиной проблем, связанных с подключениями ваших пользователей, вы можете настроить параметры ведения журналов для устранения неисправностей. Для того чтобы настроить ведение журналов брандмауэра Windows, выполните следующие действия: - Откройте оснастку «Управление групповой политикой», в дереве консоли разверните узел «Лес: %имя леса%», узел «Домены», затем узел с названием вашего домена, после чего узел «Объекты групповой политики». На узле «Объекты групповой политики» нажмите правой кнопкой и выберите команду «Создать»;

Рис. 1. Создание объекта групповой политики - В диалоговом окне «Новый объект групповой политики», в поле «Имя» введите имя нового объекта групповой политики, например «Правила брандмауэра Windows в режиме повышенной безопасности» и нажмите на кнопку «ОК»;

- Если у вас уже был создан объект групповой политики, предназначенный для управления правилами брандмауэра, тогда вы можете пропустить предыдущие шаги. Выберите созданный ранее объект групповой политики, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

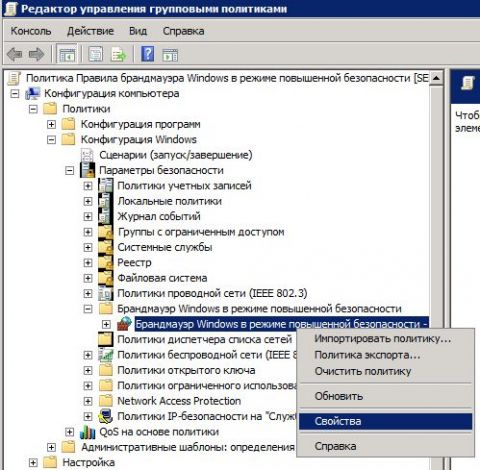

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности, выберите дочерний узел «Брандмауэр Windows в режиме повышенной безопасности», щелкните на нем правой кнопкой мыши и из контекстного меню выберите команду «Свойства», как показан ниже:

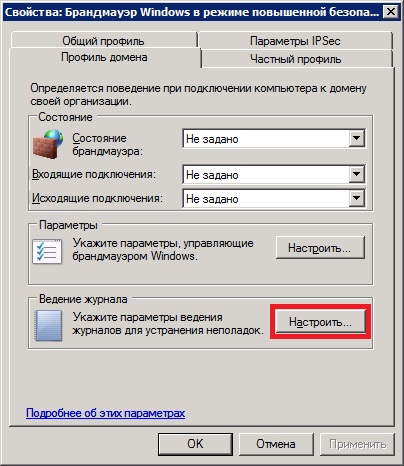

Рис. 2. Открытие диалогового окна свойств узла «Брандмауэр Windows в режиме повышенной безопасности» - В зависимости от того, какой профиль брандмауэра применяется к компьютерам, перейдите на вкладку «Профиль домена», «Частный профиль» или «Общий профиль». Так как в нашем случае компьютеры, для которых редактируется объект групповой политики, подключены к домену, перейдите на вкладку «Профиль домена». На этой вкладке, в группе «Ведение журнала» нажмите на кнопку «Настроить», как показано на следующей иллюстрации:

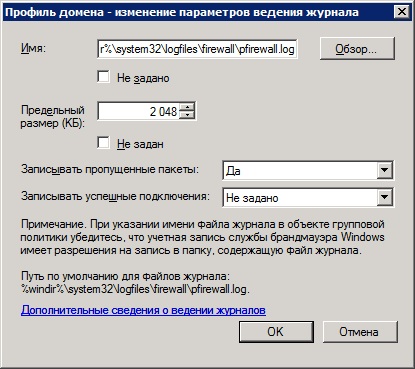

Рис. 3. Диалоговое окно «Свойства: Брандмауэр Windows в режиме повышенной безопасности» - В отобразившемся диалоговом окне «Профиль домена – изменение параметров ведения журнала» вы можете указать место создания файла журнала, его максимальный размер, а также настроить регистрацию событий, указывающую на блокировку пакетов или на успешные подключения. Для того чтобы начать ведение соответствующего журнала, снимите флажок «Не задано» под текстовым полем «Имя». По умолчанию, события будут записывать в журнал %windir%\system32\logfiles\firewall\pfirewall.log. Если вас не устраивает имя журнала или его расположение, вы можете изменить их в текстовом поле «Имя». По умолчанию максимальный размер журнала равняется четырем мегабайтам. Если вам нужно указать размер, отличный от заданного по умолчанию, снимите флажок «Не задано» под управляющим элементом «Предельный размер (КВ)» и укажите новый максимальный размер в килобайтах. В расположенных ниже раскрывающихся списках вы можете указать, будут ли в журнал записываться пропущенные пакеты или успешные подключения. Нет смысла указывать для одного журнала оба условия, так как в будущем вам будет сложно разобраться с полученным журналом. Так как в нашем случае нужно будет анализировать проблемы с подключениями, в раскрывающемся списке «Записывать пропущенные пакеты» выберите «Да», а раскрывающийся список «Записывать успешные подключения» оставьте без изменений. Данное диалоговое окно изображено ниже:

Рис. 4. Диалоговое окно изменений параметров ведения журнала - После того как вы внесли все изменения, в диалоговом окне «Профиль домена – изменение параметров ведения журнала» нажмите на кнопку «ОК», а затем нажмите на кнопку «ОК» в диалоговом окне свойств узла «Брандмауэр Windows в режиме повышенной безопасности»;

- Теперь можно закрыть оснастку «Редактор управления групповой политики». На следующем шаге вам предстоит связать созданный объект групповой политики с подразделением, содержащим учетные записи компьютеров, для которых должны применяться параметры текущего объекта групповой политики. В дереве консоли оснастки «Управление групповой политикой» выберите подразделение, содержащее учетные записи компьютеров, для которых будет вестись журналирование брандмауэра Windows, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите данный объект групповой политики и нажмите на кнопку «ОК».

Рис. 5. Применение объекта групповой политики к подразделению «Рабочие станции»

Теперь, при возникновении ошибок, связанных с брандмауэром Windows при попытке подключения, вы можете проанализировать журнал, созданный на пользовательском компьютере.

|

|